Cybersecurity

Conceitos de cibersegurança

Tempo de leitura do conteúdo estimado em 1 hora e 5 minutos.

Olá, caro(a) estudante.

O mundo está cada vez mais evoluindo em termos de tecnologia; quando falamos nos avanços na área de tecnologia da informação, podemos afirmar que atingem todos os segmentos da nossa sociedade. As pessoas, em todas as partes do mundo, estão cada vez mais conectadas à internet, utilizando computadores ou celulares, conectados a um mundo cheio de informações e serviços.

Com todo envolvimento da sociedade na internet, entretanto, aparecem as oportunidades para pessoas ou grupos de criminosos agirem, tentando levar vantagem, ou simplesmente provocar algum tipo de prejuízo às pessoas ou às corporações. Neste estudo, conversaremos sobre questões relacionadas à cibersegurança, para que você conheça a origem e as formas de alguns ataques e métodos para proteção.

Bons estudos!

Para este tópico, vamos conhecer alguns conceitos iniciais sobre PII. Vamos lá? Informações de identificação pessoal , ou simplesmente PII ( Personally Identifiable Information ), é um termo usado em áreas relacionadas à segurança da informação . Segundo Krishnamurthy e Wills (2009), as PII são definidas como informações que podem ser utilizadas para diferenciar ou determinar a identidade de um indivíduo ou que podem utilizar combinações de informação pública e esta pode ser vinculada a um indivíduo específico .

O aumento das fraudes utilizando informações pessoais contribuiu para levar o foco das preocupações com a divulgação não autorizada de PII. Bilhões de pessoas no mundo todo utilizam redes sociais, muitas delas possuem mais de uma rede social e disponibilizaram nas redes grande quantidade de informações pessoais .

Falando um pouco sobre fraudes, segundo Bertholdi (2020), estima-se que, no mundo, tenha perdas somadas aos gastos para recuperação de arquivos ou sistemas no valor de até U$445 bilhões de dólares. Já no Brasil, o valor em 2017 chegou a U$22 bilhões de dólares, sendo o sétimo país que mais gerou ciberataques.

Esse número considerável de fraudes cibernéticas encontradas no Brasil está relacionado diretamente ao fato que a internet permite que criminosos tenham acesso às vítimas, geralmente, conseguindo informações pessoais através da internet. Os crackers , que são os criminosos na internet, procuram, de modo geral, no início, alvos mais fáceis e com menor poder de segurança .

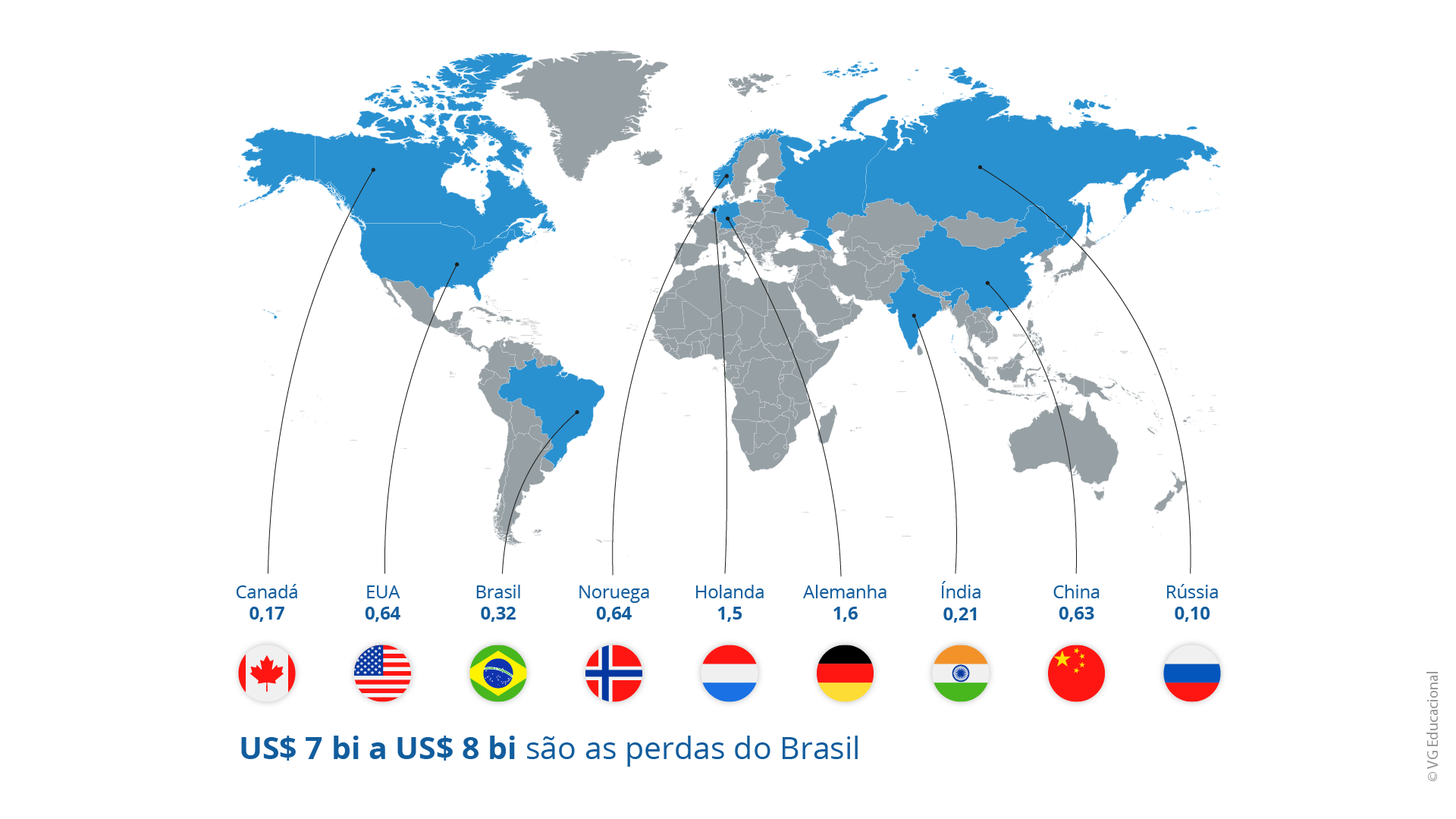

Você pode ver na Figura 1.1, a seguir, um mapa com os países que possuem o maior prejuízo com crimes cibernéticos , sendo a Alemanha e a Holanda os países que mais sofrem com prejuízos. O crime cibernético já é o terceiro que mais causa prejuízo, ficando atrás apenas do narcotráfico e da pirataria de marcas e patentes.

Fonte: Bertholdi (2020, p. 10).

#PraCegoVer : a imagem apresenta uma o mapa do mundo, com os países que mais tem perdas com cibercrimes em relação ao PIB. Na parte inferior da imagem, estão colocados em fila na horizontal as bandeiras dos países com os números de suas perdas. O país com maior perda é Alemanha com 1,6%; seguido de Holanda com 1,5%; Noruega 0,64%; EUA 0,64%; China 0,63%; Brasil 0,32%; Canadá 0,17%; e Rússia 0,10%.

Agora, vamos voltar ao foco principal do assunto nesse momento, que é o PII. Como respostas ao uso não autorizado de informações pessoais, muitas empresas adotam modelos de política de privacidade do sistema de informação na internet. Esses modelos de privacidade abordam, de forma bem específica, a coleta de PII; legisladores de vários países aprovaram uma série de leis destinadas a limitar a distribuição e a acessibilidade do PII.

Você sabe quais são os tipos de informações que podem identificar um indivíduo? Conheça algumas nestes vários exemplos de informações usadas frequentemente para distinguir a identidade do indivíduo, sendo, assim, informações pessoalmente identificáveis, como:

- nome completo;

- número do RG ou CPF;

- placa do veículo;

- número de cartão de crédito;

- endereço de e-mail ;

- foto de documento;

- número do IP.

Muitas empresas possuem, em suas políticas, controle para que sejam protegidas as informações PII, como o Google, por exemplo. Com o advento da LGPD (Lei Geral de Processamento de Dados Pessoais), espera-se um rigoroso controle do destino de todas as informações pessoais em empresas e governos.

Comportamento e ameaças

Então, caro(a) estudante, para se evitar fraudes cibernéticas, fazer uso de um comportamento seguro em ambientes computacionais é uma das maneiras mais efetivas para mitigar chances de sucesso do agente da ameaça em possíveis ataques cibernéticos.

Existem muitas ameaças nas redes de computadores, as ameaças podem ser internas, com a utilização de redes corporativas, ou externas, através da internet. Vamos, a partir de agora, conhecer alguns comportamentos que podem deixar o uso da internet mais seguro.

Um agente da ameaça pode ser alguém que traga prejuízos através de elementos computacionais de maneira não intencional, como alguém que apaga arquivos da rede de forma involuntária. Caso a empresa não tenha cópia de segurança, pode haver um impacto incalculável.

O agente da ameaça também pode possuir uma atuação intencional, um exemplo é um ataque proveniente de um cracker que faz uma varredura da rede para tentar achar portas abertas, ataque conhecido como spoofing .

Então, agora, sabemos que a ameaça é o agente que causa um tipo de prejuízo e o seu sucesso é baseado no número de vulnerabilidades existentes. O impacto pode ser pequeno, médio ou até mesmo incalculável, ainda, ele é o resultado da exploração de uma vulnerabilidade pela ameaça.

Comportamentos seguros e proativos

Os usuários de dispositivos de informática estão sujeitos a ameaças que podem ser relacionadas a diversos fatores, como: devido à pura e simples vontade do atacante; devido ao comportamento não seguro do usuário; devido a uma ação involuntária ou até mesmo a uma falha do sistema. Esses são apenas alguns exemplos do que pode ser uma ameaça ao sistema ou ao usuário.

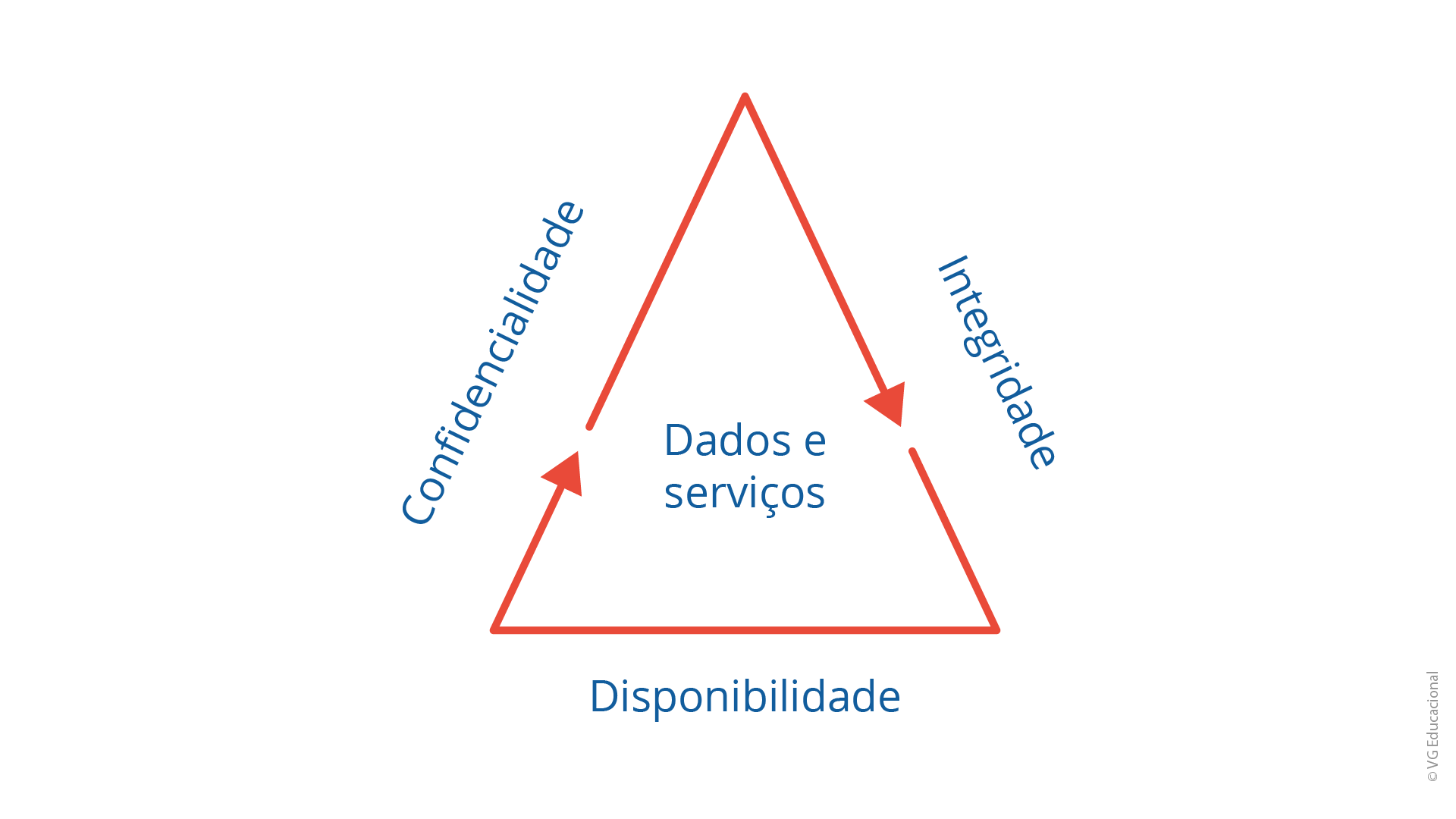

Vamos falar um pouco sobre conceito de segurança da informação antes de voltar ao tema ameaça e comportamento, usaremos como base os ensinamentos de Stallings e Brown (2014). Falando sobre o conceito de segurança, é preciso conhecer a tríade CID , que são três conceitos que incorporam os objetivos fundamentais para a segurança da informação, confidencialidade , integridade e disponibilidade . Veja melhor em que consiste cada uma delas no elemento a seguir.

é a garantia que as informações sejam mantidas sem que a sua privacidade seja quebrada, ou seja, que não fiquem disponíveis e que não sejam reveladas de maneira não autorizada. A perda da confiabilidade de uma informação gera dúvidas a todo o sistema que esteja relacionado a essa fonte de informação.

garante que um dado, ou o sistema que utiliza esse dado, seja alterado somente de maneira específica e autorizada. Os sistemas devem desempenhar seu papel de forma livre de qualquer manipulação não autorizada, seja deliberada ou inadvertida.

é a garantia que uma informação, ou sistema, esteja disponível prontamente e que não exista negação de serviço (DoS - Denial of Service ) ao usuário que está com acesso autorizado.

- conteúdo do item 1: Eu mi bibendum neque egestas congue quisque egestas diam in.

- conteúdo do item 2: Eu mi bibendum neque egestas congue quisque egestas diam in.

- conteúdo do item 3: Eu mi bibendum neque egestas congue quisque egestas diam in.

Então, quando chega o momento de realizar o planejamento de segurança da informação, para uma empresa ou para um ambiente de pesquisa acadêmica, deve-se considerar que os três pontos, confidencialidade, integridade e disponibilidade, devem ser atingidos.

Para que possa entender melhor como essa tríade protege os dados, veja a Figura 1.2 a seguir.

Fonte: Adaptada de Stallings e Brown (2014, p. 39).

#PraCegoVer : a imagem apresenta um triângulo que representa a tríade de CID. No lado esquerdo do triângulo, está escrito confidencialidade; no lado direito, integridade; na base, disponibilidade; e no centro, dados e serviços.

Agora que já falamos sobre a base do conceito de segurança da informação, precisamos entender outros fatores importantes. Para isso, precisamos falar um pouco sobre ameaças , comportamentos e vulnerabilidades . A vulnerabilidade é algo intrínseco ao sistema, permitindo a atuação de um agente interno ou externo, que influencia de maneira negativa o seu funcionamento, gerando algum tipo de prejuízo .

Sobre os prejuízos, eles podem ser considerados de tipo baixo , moderado ou alto. O de tipo baixo causa efeitos adversos e limitados, gerando degradação sistêmica por um período curto; já um prejuízo moderado causa um efeito adverso sério com uma duração maior; no de tipo alto , o efeito adverso é grave, podendo ser considerado uma catástrofe.

Antes de falarmos mais sobre ameaças, vulnerabilidades e comportamento, precisamos defini-los. Iremos realizar essas definições e necessitamos entender também quais são os outros tipos presentes em uma terminologia de segurança de computadores ou dispositivos móveis. Assim, falaremos sobre ameaça, agente, ataque, contramedida, política de segurança, recurso do sistema, risco e vulnerabilidade.

Uma ameaça pode ser proveniente de um agente ou atacante que atue de maneira interna ou externa, sendo uma ação intencional ou não, que se aproveita de uma vulnerabilidade de um sistema para gerar algum tipo de prejuízo. O prejuízo pode ser financeiro, de quebra de segurança ou até mesmo de risco à saúde. Você pode ter se perguntado, como assim? Por exemplo, um atacante pode trocar um receituário médico de um sistema com falhas.

Um agente é alguma entidade que ataca um tipo de sistema ou é uma ameaça a esse tipo de sistema. O ataque é a tentativa da violação de segurança, que deriva de uma ameaça inteligente, ou seja, um ataque é um ato inteligente , uma forma deliberada para burlar serviços de segurança ou violar a política de segurança de um sistema.

Ainda, segundo Stallings e Brown (2014), uma contramedida é uma ação ou técnica que reduz uma ameaça, que mitiga uma vulnerabilidade ou que elimina um ataque. A contramedida atua também como prevenção , para minimizar todo e qualquer tipo de dano que um ataque pode causar, atuando de forma preventiva e relatando o modo para buscar soluções corretivas.

As políticas de segurança, em muitas corporações conhecidas como PSI (Política de Segurança da Informação), tratam-se de um documento ou entendimento composto por um conjunto de regras e práticas que trazem especificidades ou regulamentação de forma organizada, para prover serviços de segurança da informação e proteger ativos críticos. No box em seguida, você pode se aprofundar mais sobre PSI, clique no link e leia!

Saiba Mais

Nos dias de hoje, a informação faz parte do ativo de uma empresa, assim, informação é valor. Alguns dados são essenciais para o desempenho das atividades de uma corporação. Na maioria das vezes, esses são pontos sigilosos e que impactam o resultado final de vários projetos. Daí a importância de uma boa política de segurança da informação. Para saber mais sobre o assunto, acesse o artigo no link a seguir.

https://www.hscbrasil.com.br/politica-de-seguranca-da-informacao/

Os recursos ativos do sistema podem ser dados contidos em um sistema, em um serviço, em uma capacidade ou em um processamento de um sistema, pode ser também uma largura de banda, ou até mesmo um data center . Já o risco é a expectativa de perda, a probabilidade de que uma ameaça irá explorar uma vulnerabilidade.

Encerrando nossas definições, a vulnerabilidade pode ser definida como falha, defeito ou fraqueza de uma estrutura ou projeto. A vulnerabilidade é algo que pode ser explorado por um agente que visa violar as barreiras de segurança; a vulnerabilidade é o oposto do que está descrito na PSI. Somente a utilização da PSI não garante segurança contra ataques, pois formas de ataque são sempre melhoradas ou criadas com o passar do tempo.

A contramedida e o documento da PSI são medidas que fazem parte de um comportamento seguro e proativo, o qual pode e deve ser adotado pelos usuários de um sistema de computador e por equipes de segurança da informação. Utilizar ferramentas como antivírus, firewall , manter sistemas atualizados e não abrir arquivos suspeitos são apenas algumas das meninas seguras que devem ser usadas.

Para as corporações que possuem um setor de segurança da informação, a realização de teste de penetração da rede e o monitoramento constante são ações assertivas para, de maneira proativa, mitigar danos causados por ataques futuros. E para os usuários, treinamento em comportamento seguro e conhecimento do documento de PSI são necessários para evitar ações de risco. Agora que já entendeu mais sobre PSI, que tal colocar esse conhecimento em prática em uma atividade?

Leia o trecho a seguir.

“A segurança da informação visa proteger a informação adequadamente das diversas ameaças a qual corre riscos. A política de segurança da informação (PSI) é quem a rege. A PSI foi o tema base deste artigo, em que a proposta de aplicação aqui abordada visa identificar de que forma ela reflete na área de tecnologia da informação, dentro do contexto estudado. A metodologia aplicada para atingir o objetivo, contou com estudo de caso que forneceu os dados necessários. Através do levantamento diretamente ligado aos fatos, a pesquisa aplicada levantou as consequências do tema. Além de pesquisa empírica e descritiva, que através de entrevistas estruturadas usaram de relatos e documentos, auxiliando no entendimento dos reflexos que ocorriam nas atividades da TI”.

HUMMES, A. A. PROPOSTA DE IMPLANTAÇÃO DE UMA NOVA POLÍTICA DE SEGURANÇA DA INFORMAÇÃO EM UMA EMPRESA DE SEGURANÇA NACIONAL. RIUNI , Tubarão, 2017. Disponível em: https://repositorio.animaeducacao.com.br/items/23b3469f-4d55-4ed6-ad06-fa64da5b0960/full . Acesso em: 9 maio 2021.

A partir do apresentado, e com base nos estudos realizados, analise as asserções, a seguir, e a relação proposta entre elas.

I. A utilização de uma PSI pode ser útil para orientar os usuários de computador em uma corporação sobre comportamentos corretos no ambiente computacional, servindo como documento regente sobre regras de segurança da informação.

Pois:

II. A utilização de uma PSI garante que todas as normas de segurança da informação serão seguidas e que não exista possibilidade de ser vítima de um ataque, pois seguindo o comportamento correto, não existem chances para uma vulnerabilidade ser explorada.

A seguir, assinale a alternativa correta.

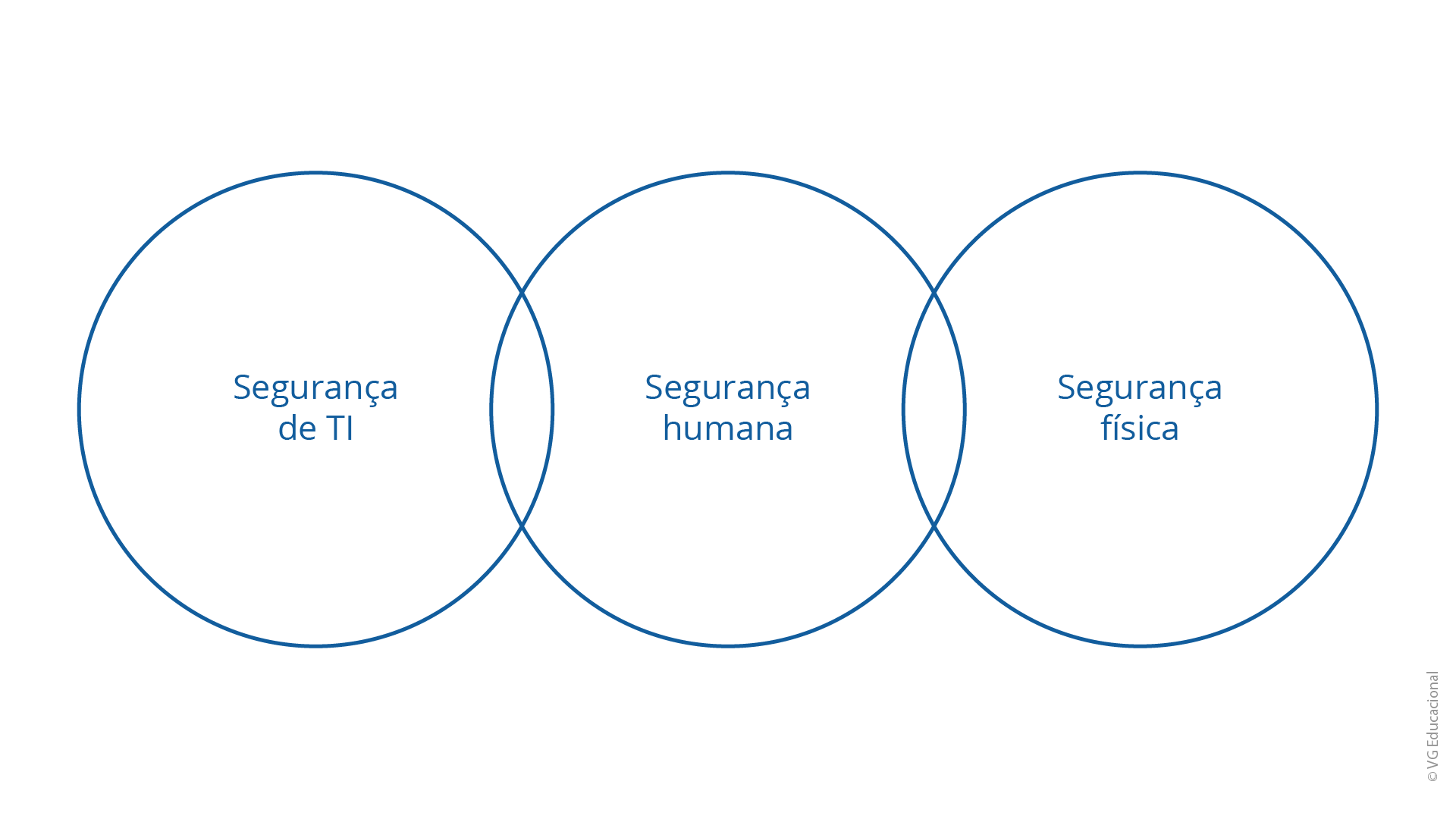

O autor Mann (2011) escreve em sua obra sobre engenharia social que a segurança da informação está relacionada às pessoas , mas que quase sempre o grande foco da segurança são as técnicas e as tecnologias defensivas . Segundo Mann (2011), existem muitas pesquisas que comprovam que o elemento humano é crucial para a maioria dos ataques bem-sucedidos.

Em muitos casos, o agente da ameaça nem precisa utilizar técnicas avançadas para encontrar vulnerabilidades. Considerado o elo mais fraco, usar técnicas de hackeamento humano, às vezes, é suficiente para um agente da ameaça (atacante) conseguir ter sucesso em seu ataque.

Pensando em ambientes empresariais , quem são os responsáveis pela segurança da informação? Na maioria das empresas médias ou grandes, existem setores ou empresas contratadas para garantir a segurança da informação, utilizando firewall , IDS ( Intrusion Detection System ), antivírus e outros tipos de ferramentas de proteção .

Já em relação à segurança física, existem portas, grades, janelas, câmeras e sistemas inteligentes de monitoramento patrimonial. Em ambientes domésticos, podem existir as mesmas coisas, mas em escala muito menor. Basicamente, nos dois ambientes, são pessoas que cuidam da segurança ou escolhem a forma de proteção.

A engenharia social pode ser uma forma utilizada para um agente da ameaça ter um ataque bem-sucedido. Existem muitas maneiras de realizar um ataque utilizando técnicas de engenharia social: desde enganar as pessoas para conseguir seus dados de contas bancárias, utilizando sites falsos, que é uma técnica conhecida como phishing , ou até mesmo senhas de alarmes físicos de lojas.

Com base no que já foi dito, podemos concluir que não existe um ambiente totalmente seguro ; mais do que isso, os ambientes estarão muito menos seguros se as pessoas chaves que estão envolvidas não forem capacitadas contra ataques de engenharia social.

Enxergar o problema não quer dizer que encontrou a solução, mas existe um elo perdido entre segurança física e segurança da informação, veja melhor como isso funciona na Figura 1.3 a seguir.

Fonte: Adaptada de Mann (2011, p. 10).

#PraCegoVer : a imagem apresenta três círculos que representam uma ligação entre a segurança de TI, a segurança humana e a segurança física. O círculo da segurança de TI está no lado esquerdo, o círculo da segurança humana está no meio e o círculo da segurança física está na direita.

Então, a segurança humana é a porta de entrada para a engenharia social. A engenharia social é uma prática para a obtenção de informações confidenciais, enganando e manipulando usuários legítimos. Alguns autores, como o caso de Mann (2011), classificam a engenharia social como uma técnica de manipular pessoas , enganando-as, para que essas pessoas forneçam informações ou executem uma ação.

Em sua definição, o autor consegue captar aspectos distintos, como tornar pessoas um alvo e realizar a manipulação delas em conjunto com os dois principais desfechos, que são a perda direta de informação e a obtenção de alguma ação imposta pelo agente da ameaça. O termo hackers se refere aos agentes de ataques, conheça mais sobre isso no box a seguir.

REFLITA

Os temas hackers e engenharia social são muito abordados em diferentes tipos de mídia, tamanho é o interesse entre as pessoas. Será que o interesse das pessoas por esses assuntos vem da preocupação em saber como se proteger ou da curiosidade em aprender técnicas de ataques cibernéticos?

Agora que já sabemos o que é engenharia social e conhecemos um pouco sobre os seus riscos, precisamos falar sobre alguns tipos de ataque. No elemento a seguir, você vai conhecer, mesmo que de forma básica e objetiva, quais são os tipos de ataques.

Como visto, existem várias formas de utilizar a engenharia social para alcançar algum tipo de proveito ou vantagem sobre um alvo. A engenharia social é um método, como já se sabe, utilizado por muito tempo, mas que infelizmente ainda tem muitos alvos que são prejudicados, por pura ingenuidade.

Malware

Agora, vamos falar um pouco sobre o malware , que, segundo Stallings e Brown (2014), é uma categoria significativa de ameaça aos sistemas computacionais. Pode ser definido como um software inserido de forma involuntária , com o objetivo de comprometer a integridade, a confidencialidade e a disponibilidade dos dados, das aplicações ou dos sistemas computacionais.

O malware muitas vezes está escondido dentro de programas ou arquivos que não são maliciosos, mas que, infelizmente, são transportadores dessa ameaça. Dependendo do tipo de malware , as proporções dos problemas causados por ele podem ser muito grandes.

É o caso do worm chamado de Stuxnet, de 2010, que foi criado para agir através de um pendrive , para espionar o programa de tecnologia nuclear do Irã. Podemos imaginar que qualquer ação envolvendo um programa nuclear pode terminar em uma enorme catástrofe.

Vejamos, a seguir, alguns tipos de malware e a sua descrição.

- Adware - insere de forma involuntária propaganda, inserindo a mesma em um software . Geralmente, utiliza pop-ups ou redirecionamento de sites .

- Rootkit - é um conjunto de ferramentas utilizadas por crackers , geralmente após conseguir acesso ao sistema alvo.

- Backdoor - mecanismo que burla a verificação de segurança normal, pode permitir acesso não autorizado a um software comprometido.

- Exploit - códigos específicos para explorar vulnerabilidades em um sistema.

- Keylogger - uso de software malicioso para captura de teclas em um sistema comprometido.

- Spyware - software malicioso que coleta informações de um computador alvo e transmite essas informações para o sistema do agente da ameaça.

- Vírus - software malicioso que tenta se reproduzir no sistema do alvo, causando prejuízos.

- Worm - pode ser executado de forma independente, propagando cópias por outros computadores da rede infectada, explorando vulnerabilidades em sistemas alvos.

- Bot - software malicioso ativado em um sistema infectado que é utilizado para ataques contra outros sistemas.

No início, para desenvolver e disponibilizar um malware , era necessário conhecimento técnico avançado . O surgimento de um conjunto de ferramentas para desenvolvimento, no final da década de noventa , chamados de toolkit , ajudou na propagação de vírus até mesmo por pessoas iniciantes.

Outro aspecto de desenvolvimento do malware é a migração do perfil mais individual de ataque para grupos de ataques organizados e mais perigosos. Existem, hoje, ataques que são motivados por questões políticas, financeiras ou até mesmo religiosas, realizados por organizações criminosas que vendem seus serviços a empresas, governos ou pessoas com alto poder aquisitivo.

As formas de propagação dos malwares podem ser divididas em três categorias: infecção de conteúdo, exploração de vulnerabilidade e engenharia social . Essas categorias são caracterizadas de acordo o modo como atua, mais ou menos como se separasse os diferentes tipos de malwares em grupos. No infográfico a seguir, você vai conhecer melhor como é cada um dos tipos de atuação dessas três categorias de malware.

Categorias de propagação

#PraCegoVer : o infográfico interativo tem o título “Categorias de propagação”. O fundo desse infográfico é uma imagem ilustrativa da tela de um tablet gigante. Na tela desse tablet , há a interface de uma rede social, com o desenho de alguns cadeados vermelhos em cima de algumas informações. Na frente desse tablet , encontram-se algumas pessoas minúsculas, vestidas de preto e com máscaras pretas cobrindo o rosto, simbolizando os hackers . Essas pessoas estão tentando invadir as informações protegidas pelos cadeados da tela, como login e senha de usuário, por exemplo. Além da figura ilustrativa, o infográfico apresenta 3 (três) botões, sendo “Infecção de conteúdo”, “Exploração de vulnerabilidades” e “Engenharia social”. Clicando no primeiro botão, “Infecção de conteúdo”, tem-se o texto: “Trata-se do fragmento de um software parasita que se liga a um conteúdo executável existente. Esse fragmento pode ser um pedaço de código da máquina que infecta uma aplicação — um exemplo disso é o vírus”. Ao clicar no segundo botão, “Exploração de vulnerabilidades”, tem-se o texto: “Esta categoria de propagação é comumente explorada por worms , que procuram de forma ativa hospedeiros para infectar e, então, cada hospedeiro infectado serve de plataforma para novos ataques”. Ao clicar no terceiro botão, “Engenharia social”, temos o seguinte texto: “Esta categoria engana os usuários de dispositivos para que estes ajudem no comprometimento dos seus próprios aparelhos, um exemplo disso é a utilização de spam ”.

Agora que falamos sobre as formas de propagação de um malware, devemos analisar as contramedidas que podem ser utilizadas para mitigar os riscos de uma ação infectante vinda de um agente da ameaça. A melhor contramedida é a prevenção, que pode ser feita com políticas de segurança da informação, conscientização dos usuários, mitigação de ameaças e mitigação de vulnerabilidades.

Para a mitigação de ameaças e vulnerabilidades, ações como manter o sistema operacional sempre atualizado e estabelecer controle de acesso a dados e aplicações são exemplos para mitigar chances de sucesso de um agente da ameaça.

No próximo tópico, vamos conhecer mais sobre as redes de computadores, mesmo sendo um tema que é muito comum hoje em dia, será uma oportunidade de ter uma visão mais técnica desse tema.

Vamos imaginar que você é analista de segurança da informação da empresa XPTO e percebe que sua máquina está infectada por um adware , a todo momento fica aparecendo propagandas na tela do seu computador, realmente algo que o incomoda e que pode ocorrer com outros da sua empresa.

Cite, pelo menos, duas ações que podem ser úteis para remover esse adware .

Talvez seja o conceito mais conhecido, mesmo que por pessoas que não são especialistas em tecnologia da informação, as redes de computadores estão presentes em casas, comércios, empresas e governos e a sua popularidade é fruto da sua importância nos dias de hoje.

Veremos nesta seção, de forma objetiva, sobre redes locais, metropolitanas, redes de longa distância e redes sem fio, veremos também quais são as topologias de redes utilizadas e as suas características.

Introdução a redes de computadores

Para Tanenbaum e Wetherall (2011), o antigo modelo utilizava o computador de uma maneira singular e foi substituído por outro em que um grande número de trabalhos são realizados por computadores interconectados . Esses são sistemas chamados de redes de computadores e possibilitaram o avanço da internet como a conhecemos hoje.

Existe, em alguns casos, de forma errônea, a confusão entre o conceito de sistemas distribuídos e de redes de computadores. A principal diferença é que, nos sistemas distribuídos, um conjunto de computadores independentes parecem ser um único sistema coerente para os usuários. Nas redes de computadores, não existe essa coerência , os usuários ficam expostos às máquinas reais .

O uso das redes de computadores é ligado às aplicações comerciais. Em muitas empresas, é a forma de compartilhamento de recursos utilizando modelos cliente-servidor. Uma forma de unir redes individuais em locais diferentes é com o uso de uma VPN ( Virtual Private Network ), que é uma espécie de rede estendida .

As redes de computadores também podem ser utilizadas para aplicações domésticas, ou seja, bilhões de pessoas em todo o mundo utilizam internet em seus celulares, computadores ou até mesmo no aparelho de televisão. As redes sociais são as aplicações mais utilizadas em ambientes domésticos e possuem crescente influência no cotidiano das pessoas.

Com relação a essa influência no cotidiano das pessoas, está a questão social: com a internet, surgiram novas formas de comunicação . Notícias chegam de qualquer parte do mundo em questão de segundos, a comunicação entre conhecidos distantes ou simplesmente publicar algo que seja interessante para as pessoas virou uma opção para qualquer pessoa com acesso à internet.

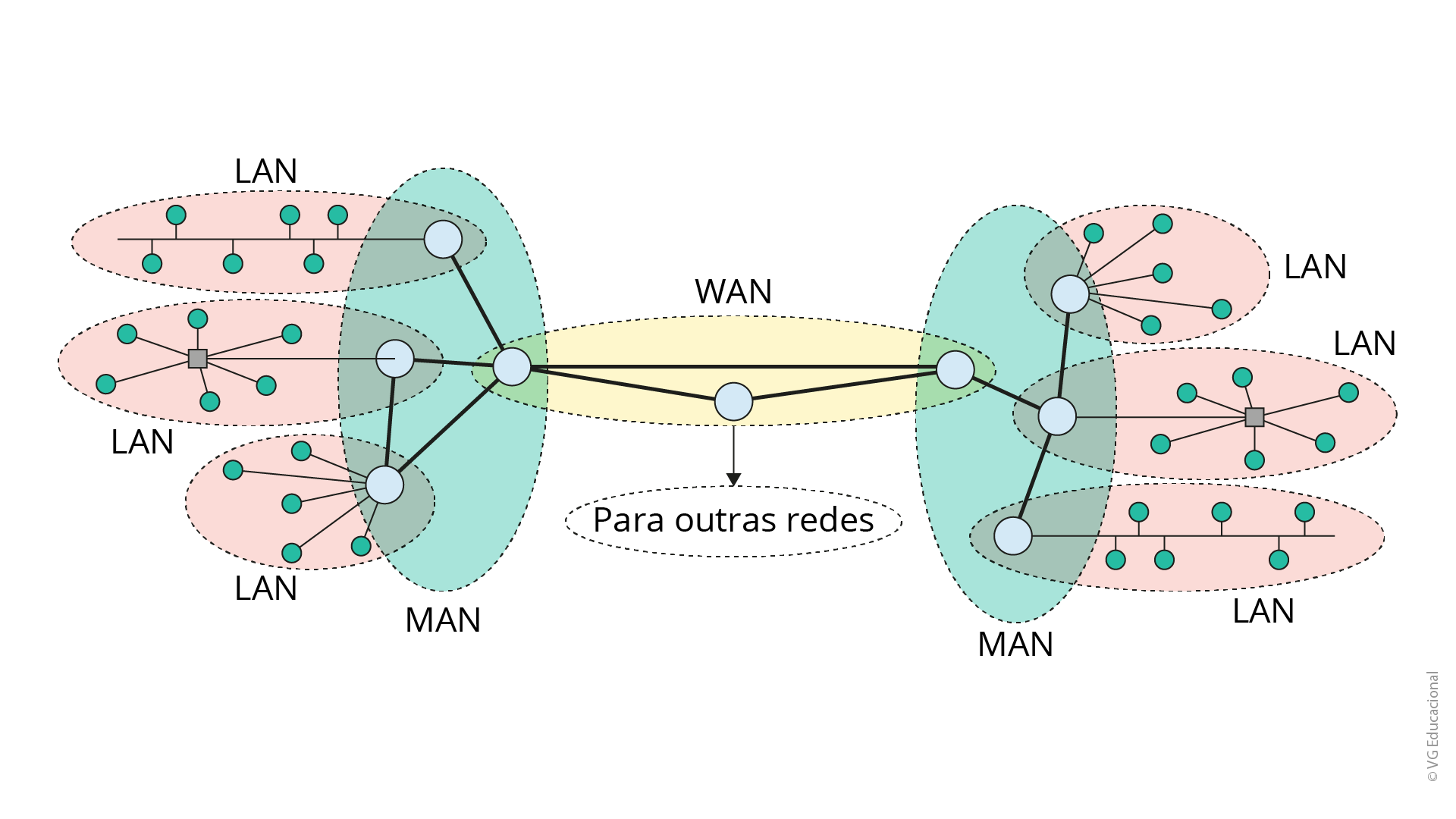

Segundo Tanenbaum (2007), existem vários tipos de redes de computadores. As pessoais permitem que dispositivos se comuniquem pelo alcance de uma pessoa, como o Bluetooth . As redes locais, conhecidas como LAN ( Local Area Network ), são redes que operam em uma casa ou prédio, por exemplo.

Existem também as redes metropolitanas , conhecidas como MAN ( Metropolitan Area Network ), que abrangem uma cidade; um exemplo é uma rede de televisão a cabo. Outra rede existente é a de longa distância, conhecida como WAN ( Wide Area Network ), abrange uma grande área geográfica, como uma cidade ou até mesmo um país. A Figura 1.4 ilustra o conceito das redes LAN, MAN e WAN.

Fonte: Adaptada de Tanenbaum (2011, p. 15).

#PraCegoVer : a imagem apresenta várias conexões, parte do lado esquerdo e parte do lado direito, simbolizadas por círculos que estão conectados entre eles dentro de outros círculos. As conexões que estão dentro dos círculos representam a LAN, já a conexão que liga uma LAN até a outra se chama MAN, e a conexão entre as duas MAN se chama WAN.

Ainda, existe o conceito de redes interligadas, ou a grande rede, que é a internet. A internet utiliza ISP ( Internet Service Provider ), ou seja, um provedor de acesso à internet para conectar redes empresariais, domésticas ou educacionais, dentre outras.

Existem outras redes que são interessantes conhecermos também, como a SAN ( Storage Area Network ), que é uma rede idealizada para o uso exclusivo de armazenamento de dados em rede. Temos também a rede chamada PAN ( Personal Area Network ), trata-se de uma doméstica que conecta dispositivos em curtas distâncias.

A rede conhecida como WLAN ( Wireless Local Area Network ) é uma rede local em que é utilizada conexão wireless, a rede WMAN e a WWAN têm o mesmo conceito de MAN e WAN respectivamente, mas utilizam conexão sem fio.

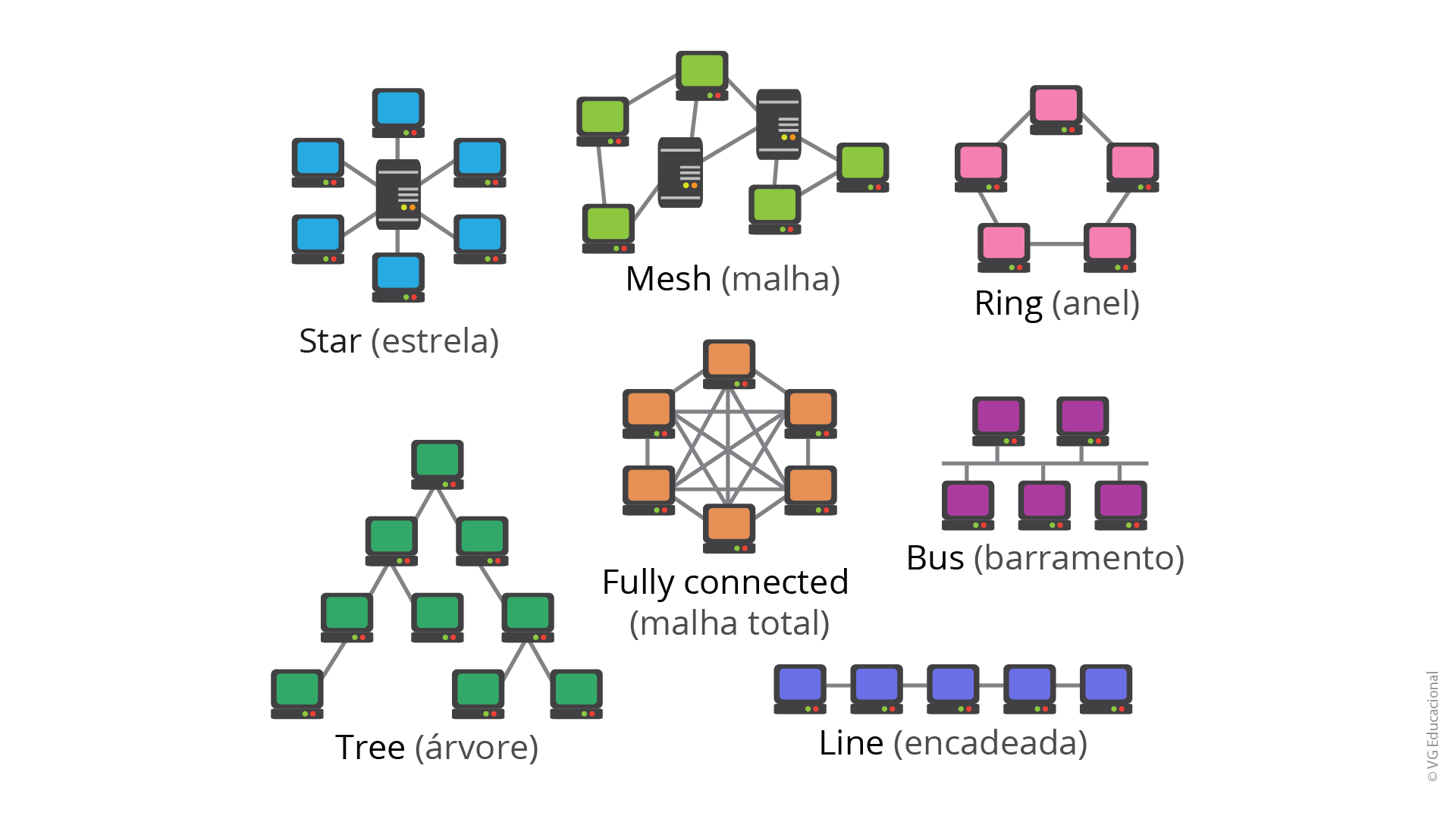

Topologias

Uma topologia de rede é considerada a forma que a rede está conectada aos computadores e a outros componentes. Pode estar organizada de maneira lógica ou física , em que a topologia física é o layout da rede , enquanto a lógica descreve os fluxos dos dados através da rede.

Existem vários modelos de topologia de rede, dentre eles estão: ring (anel), mesh (malha), star (estrela), fully connected (malha total), line (encadeada), tree (árvore) e bus (barramento). Para que você visualize como essa rede se configura veja a Figura 1.5 a seguir.

Fonte: Adaptada de Martina Vaculikova / 123RF.

#PraCegoVer : a imagem apresenta sete topologias de redes de computadores. A primeira é a topologia do tipo star, em que todos os dispositivos possuem conexão com o controlador de rede, formando uma espécie de estrela. Já na topologia do tipo mesh , existem controladores para efetivação da conexão. Por sua vez, ring tem um formato circular que lembra um anel. Na topologia do tipo tree , o formato é de organograma ou de árvore. Na topologia do tipo fully connected , todos os dispositivos possuem conexão física com os outros dispositivos. Na topologia tipo bus, todos os dispositivos ficam conectados ao mesmo meio físico. Por fim, na topologia line , fica uma espécie de formato horizontal, em que os dispositivos se conectam de um para o outro até chegar no destino.

Na sequência, para que você possa compreender como se dão essas conexões em rede, vamos descrever, no elemento a seguir, de maneira objetiva, as sete topologias apresentadas na Figura 1.5.

caracteriza-se como um caminho unidirecional de transmissão, formando um círculo lógico, com a aparência de um anel.

Uma rede composta por vários nós que passam a se comportar como se existisse uma única grande rede. Os nós têm função de repetidores e estão conectados a um ou mais nós.

Na topologia estrela , todos os nós se comunicam com um nó central que supervisiona e tem controles sobre todos. Através do nó central os usuários podem se comunicar entre si.

Também pode ser referida como topologia mesh , em que todos nós da rede estão diretamente conectados .

Topologia linear que coloca a conexão de duas vias entre os nós da rede.

Também conhecida como árvore , é uma série de barras interligadas que geralmente possui uma barra central onde outras barras menores se conectam.

Também conhecido como barramento , todos os nós se comunicam através de ligação ao meio de transmissão. O tráfego de informações é bidirecional e todos nós podem interceptar as informações transmitidas.

- conteúdo do item 1: Eu mi bibendum neque egestas congue quisque egestas diam in.

- conteúdo do item 2: Eu mi bibendum neque egestas congue quisque egestas diam in.

- conteúdo do item 3: Eu mi bibendum neque egestas congue quisque egestas diam in.

Podemos ver os vários tipos de rede existentes, inclusive, podemos ver após olhar suas características que muitas estão presentes no nosso dia a dia e muito próximas da nossa realidade. Também conhecemos as topologias de rede existentes, para, assim, aprofundarmos nosso conhecimento nesse assunto.

Leia o trecho a seguir.

“O arranjo físico do meio de transmissão na rede é chamado de topologia física da rede. Existem diversas formas de estruturar a rede. E cada maneira de fazer isso é uma topologia diferente, com um benefício diferente”.

SCRINGER, R. et al . TCP/IP . A Bíblia. Gliwice: Helion. [on-line]. Disponível em: http://pdf.helion.pl/tcpipb/tcpipb-2.pdf . Acesso em: 11 maio 2021.

A partir do apresentado, e com base nos estudos realizados, analise as asserções, a seguir, e a relação proposta entre elas.

I. Uma topologia de rede é considerada a forma que a rede está conectada aos computadores e a outros componentes.

Pois:

II. Existem vários modelos de topologia de rede, que só podem estar organizados de maneira lógica, já que de maneira física ficam todos iguais.

Assinale a alternativa correta.

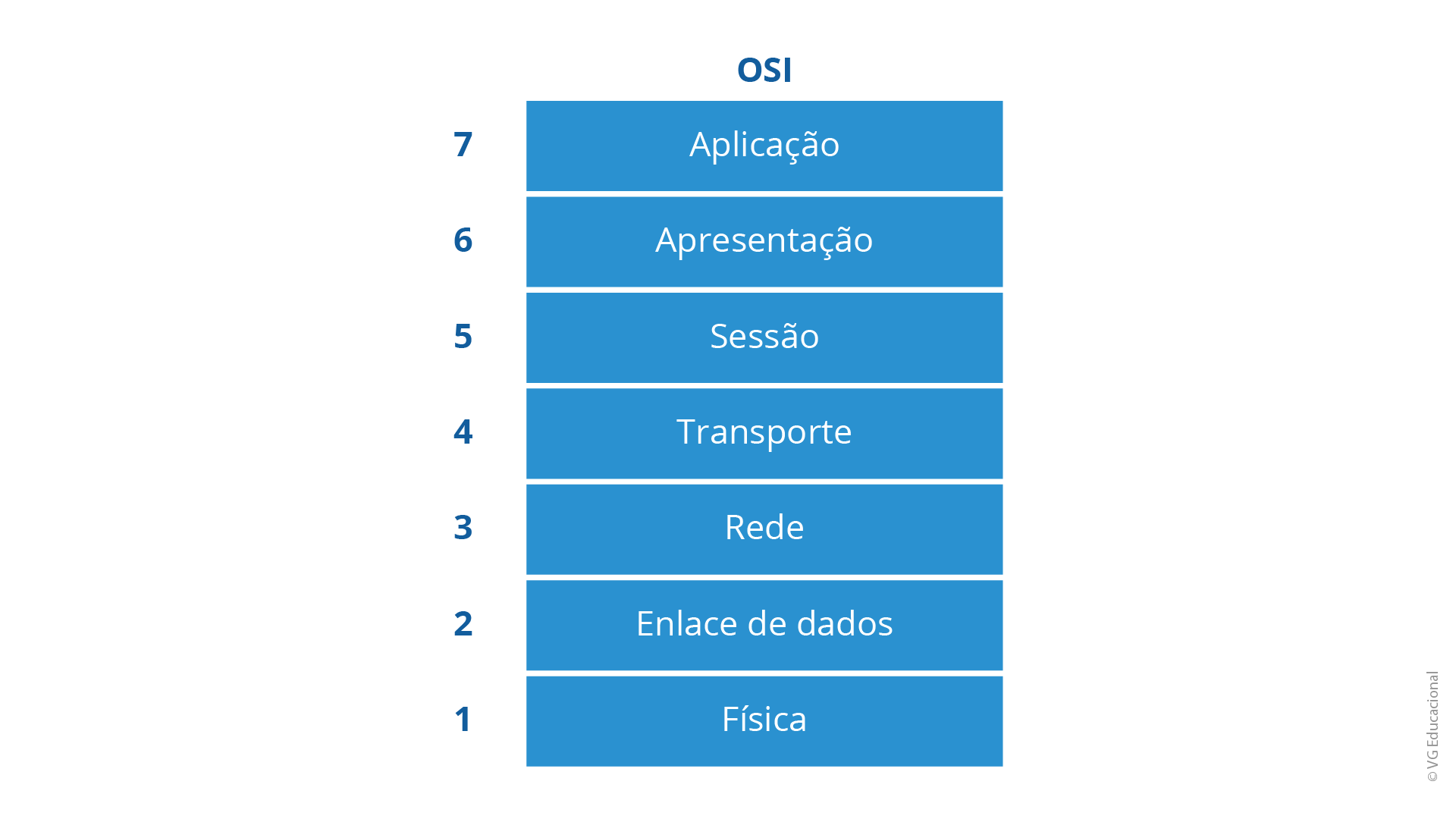

As arquiteturas de rede que veremos são os modelos de referência OSI ( Open Systems Interconnection ) e TCP/IP ( Transmission Control Protocol/Internet Protocol ), que são extremamente importantes. Embora os protocolos associados ao modelo OSI não sejam muito utilizados, as características de cada camada são muito importantes, assim como todo protocolo TCP/IP.

Modelo OSI

Segundo Tanenbaum e Wetherall (2011), o modelo OSI baseia-se em um uma proposta de padronização desenvolvida pela ISO ( International Standards Organization ). O modelo OSI é composto por sete camadas , mas antes de falarmos sobre as camadas, vamos falar sobre os cinco princípios que foram utilizados para criar as sete camadas.

Onde houver um outro grau de abstração, uma nova camada deve ser criada.

Cada camada deve ter em sua execução uma função bem definida.

Para escolha da função de cada camada, deve-se observar a definição de protocolos padronizados internacionalmente.

Os limites de cada camada devem ser definidos com objetivo de minimizar o fluxo de informações pelas interfaces.

O número de camadas deve ser necessário para que funções distintas não sejam colocadas na mesma camada e não sejam muito pequenas, para que a arquitetura seja fácil de controlar.

O modelo OSI propriamente não é uma arquitetura de rede, pois não existe especificação dos protocolos e dos serviços que devem ser implementados em cada camada, ele apenas informa o que cada camada deve fazer. Veremos uma ilustração do modelo OSI na Figura 1.6 a seguir.

Fonte: Adaptada Tanenbaum e Wetherall (2011, p. 28).

#PraCegoVer : a imagem apresenta uma coluna com sete linhas que representa o modelo OSI. Em cada linha, é representada uma camada modelo OSI, que começa de baixo para cima com a primeira camada que é a física e, na sequência, enlace de dados, rede, transporte, sessão, apresentação e aplicação.

Em um canal de comunicação na camada física, são transmitidos os bits considerados normais. É uma das funções dessa camada garantir que o dado que foi enviado de um lado seja exatamente o mesmo quando for recebido do outro lado.

As necessidades mais comuns nessa camada são definir os sinais elétricos que devem ser usados para representar os bits . Ainda nessa camada, estão as interfaces de rede e cabeamento para comunicação.

Já a camada de enlace de dados tem como principal tarefa transformar um canal de transmissão normal em uma linha que pareça livre de erros de transmissão. A camada de enlace de dados mascara os erros reais, para que a camada de rede não os veja.

Na camada de rede , existe o controle de operações da sub-rede . Uma questão que é fundamental nesse projeto é que a camada de rede seja capaz de determinar como os pacotes são roteados da origem até o destino, as rotas podem ser baseadas em tabelas estáticas.

A camada de transporte tem como função básica aceitar dados da camada acima dela e dividi-los em unidades menores; caso seja necessário, repassar essas unidades menores para a camada de rede e garantir que os fragmentos cheguem até a outra extremidade de maneira correta.

Já a camada de sessão permite que os usuários em dispositivos diferentes possam estabelecer sessões de comunicação entre eles. É função da camada de sessão oferecer vários serviços, como controle de diálogo, gerenciamento de tokens e a sincronização.

Na camada de apresentação , a preocupação é com a sintaxe e a semântica das informações transmitidas, para, assim, tornar possível a comunicação com dispositivos de diferentes representações internas de dados.

A camada de apresentação gerencia essas estruturas de dados e permite a definição de dados de nível mais alto, geralmente, da camada de enlace de dados até a camada de apresentação. Estão presentes os dispositivos como roteadores.

A última camada, que é a camada de aplicação , contém os protocolos que são necessários para os usuários. Um exemplo de protocolo é o HTTP ( Hypertext Transfer Protocol ), existem protocolos para transferência de dados, correio eletrônico, conversas de vídeo, dentre outros.

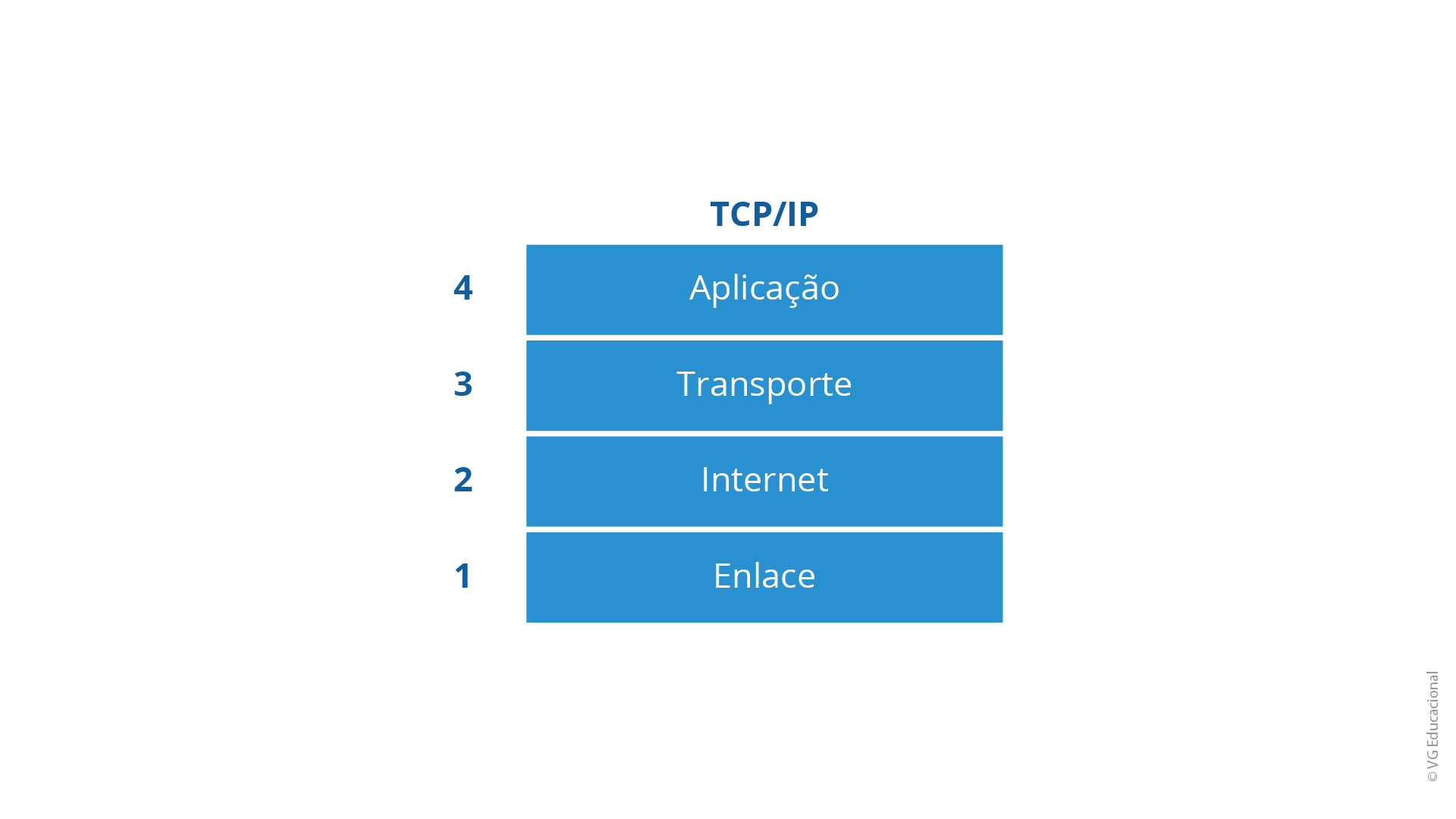

Modelo TCP/IP

Ainda seguindo a obra de Tanenbaum e Wetherall (2011), vamos falar agora sobre o modelo de referência TCP/IP , que é um modelo que teve origem com a ARPANET ( Advanced Research Projects Agency Network ). A ARPANET era uma rede de pesquisa do departamento de defesa do governo dos Estados Unidos, que conectava centenas de universidades e repartições públicas através de telefonia.

Tempos depois, foram criadas redes de rádio e satélite, e os protocolos que existiam começaram a ter problemas. Com isso, foi necessário criar uma nova arquitetura de referência que passou a ser chamada de modelo de referência TCP/IP, nome dado graças a seus principais protocolos. Vejamos a ilustração do protocolo na Figura 1.7 a seguir.

Fonte: Adaptada de Tanenbaum e Wetherall (2011, p. 28).

#PraCegoVer : a imagem apresenta uma coluna com 4 linhas que representa o modelo TCP/IP. Em cada linha, é representada uma camada modelo TCP/IP, que começa de baixo para cima: a primeira camada é a de enlace e, na sequência, tem-se internet, transporte e aplicação.

Na camada de enlace, estão presentes as tecnologias utilizadas para conexões, como ethernet e Wi-Fi; já na camada de internet, estão presentes protocolos como IP e MPLS ( Multi Protocol Label Switching ).

Na camada de transporte, estão presentes os protocolos TCP, UDP ( User Datagram Protocol ) e SCTP ( Stream Control Transmission Protocol ). Já na camada de aplicação, podemos encontrar os protocolos DNS ( Domain Name System ) e FTP ( File Transfer Protocol ), dentre outros.

As principais diferenças que podemos citar entre o modelo OSI e TCP/IP é que o TCP/IP utiliza aspectos de combinação das camadas de aplicação, apresentação e de sessão dentro da sua camada de aplicação, ainda, traz a impressão de ser mais simples por possuir menos camadas.

Saiba Mais

Se você quer saber mais sobre o modelo de referência TCP/IP, consulte a RFC 7414, é um documento de especificação técnica do protocolo, será importante ver como são as RFC.

As RFCs (Request for Comments) são documentos técnicos desenvolvidos e mantidos pelo IETF (Internet Engineering Task Force), instituição que especifica os padrões que serão implementados e utilizados em toda a internet. Veja mais no link a seguir.

A camada de enlace é a mais baixa do modelo, descreve os enlaces como linhas seriais, com intuito de fazer cumprir os requisitos de interconexão com o serviço não orientado a conexões. No material inicial sobre o modelo de referência TCP/IP, existe pouco o que se dizer sobre essa camada.

Já a camada de internet tem como objetivo integrar toda a arquitetura, mantendo-a unida . Se formos associá-la com o modelo OSI, podemos dizer que é parecida com a camada de rede . Sua função é permitir que os dispositivos transmitam pacotes em qualquer rede e garantir que irão trafegar até o destino.

Na camada de transporte , acontece a função de permitir que pares de dispositivos de origem e de destino mantenham uma conversação, fazendo novamente uma comparação com o modelo OSI. É exatamente isso o que acontece na sua camada de transporte.

A última camada, que é a camada de aplicação , contém todos os protocolos de nível mais alto. Podemos citar como exemplo os protocolos Telnet, que é um protocolo de terminal virtual, e o protocolo SMTP ( Simple Mail Transfer Protocol ), que é um protocolo de correio eletrônico, além de muitos outros protocolos.

Piratas da Informática

Ano : 1999

Comentário : mostra a ascensão da Apple e da Microsoft, as duas maiores empresas de informática do planeta. Em busca da liderança do mercado, Steve Jobs e Bill Gates, fundadores das empresas, enfrentaram-se em uma guerra de bastidores que ajudou a popularizar o computador pessoal e o crescimento do uso da rede de computadores.

Para conhecer mais sobre o filme, acesse o trailer disponível a seguir.

Redes de computadores

Editora : Pearson

Autores : Andrew Stuart Tanenbaum, David Wetherall

ISBN : 857605924X

Comentário : excelente livro sobre redes de computadores, elaborado por um dos mais importantes autores da área de tecnologia. O autor nos traz importantes inovações que têm como objetivo acompanhar os acontecimentos em uma área em constante mudança. O livro apresenta vários temas contemporâneos, como redes sem fios (802.12 e 802.16), redes 3G usadas por smartphones , redes peer-to-peer , mídia em tempo real e telefonia VOIP. Além disso, oferece ampla cobertura aos aspectos relacionados à camada de rede.

Estudante, como você pôde ver, os assuntos abordados são atuais e muito relevantes para o nosso dia a dia. Quando falamos sobre as informações particulares que devem manter seu sigilo, vemos o quão importante é ter o cuidado com esses dados sensíveis, já que existem muitos perigos em ambientes virtuais e físicos.

Já quando falamos sobre as redes de computadores, podemos ver como existem muitos estudos que resultaram, depois de décadas, na internet que temos hoje. Com certeza, conhecer um pouco mais sobre a história por trás das redes de computadores, assim como entender seu funcionamento, servirá de base para muitos outros conhecimentos que estão por vir.

BERTHOLDI, J. Crimes Cibernéticos . Curitiba: Contentus, 2020.

DUKE M. et al. A Roadmap for Transmission Control Protocol (TCP) Specification Documents . IETF, 2015. Disponível em: https://datatracker.ietf.org/doc/html/rfc7414 . Acesso em: 2 jun. 2021.

HUMMES, A. A. PROPOSTA DE IMPLANTAÇÃO DE UMA NOVA POLÍTICA DE SEGURANÇA DA INFORMAÇÃO EM UMA EMPRESA DE SEGURANÇA NACIONAL. RIUNI , Tubarão, 2017. Disponível em: https://repositorio.animaeducacao.com.br/items/23b3469f-4d55-4ed6-ad06-fa64da5b0960/full . Acesso em: 9 maio. 2021.

KRISHNAMURTHY, B.; WILLS, C. On the Leakage of Personally Identifiable Information Via Online Social Networks. ACM SIGCOMM Computer Communication Review , Barcelona, p. 7-12, 2009.

MANN, I. Engenharia Social . São Paulo: Blucher, 2011.

POLÍTICA de segurança da informação: o que é e como funciona. HSC , 2018. Disponível em: https://www.hscbrasil.com.br/politica-de-seguranca-da-informacao/ . Acesso em: 2 jun. 2021.

SCRINGER, R. et al . TCP/IP a Bíblia . Gliwice: Helion. [ on-line ]. Disponível em: http://pdf.helion.pl/tcpipb/tcpipb-2.pdf . Acesso em: 11 maio 2021.

STALLINGS, W.; BROWN, L. Segurança de Computadores : Princípios e Práticas. 2. ed. Rio de Janeiro: Campus, 2014.

TANENBAUM, A. S. Organização Estruturada de Computadores . 5. ed. São Paulo: Pearson, 2007.

TANENBAUM, A. S.; WETHERALL, D. Redes de Computadores . São Paulo: Pearson, 2011.

TRAILER | Piratas da Informática | Piratas do Vale do Silício (1999) Legendado. [ S. l.: s. n. ], 2020. 1 vídeo (2m01s). Publicado pelo canal Clique Trailers. Disponível em: https://www.youtube.com/watch?v=qma8YVHev0c . Acesso em: 2 jun. 2021.