Cybersecurity

Técnicas de Proteção

Tempo de leitura do conteúdo estimado em 1 hora e 04 minutos.

Olá, caro(a) estudante! Como já sabemos, existem vários riscos que estão presentes nas redes , sendo elas internas ou externas, diretamente ligadas à internet ou não. Essas redes estão sujeitas a ataques realizados por agentes da ameaça; independentemente do tamanho da empresa ou do seu segmento de atuação, os agentes da ameaça buscam alvos por diferentes motivos, então é preciso existir um sistema de proteção em todos os cenários.

Para isso, os profissionais de segurança da informação devem estar preparados para tentar identificar possíveis vulnerabilidades, além de saber como agir quando um ataque ocorrer .

Para Tanenbaum e Wetherall (2012), centenas de milhões de pessoas estão conectadas à internet, que é a maior rede mundial existente, utilizando diferentes tipos de dispositivos, com diversas atividades e necessidades. Porém, nem tudo é formado apenas por alegrias, já que existem várias vulnerabilidades que se instauram por motivos diferentes.

Na década de sessenta, surgiram as primeiras redes , que eram utilizadas por pesquisadores. Compete destacar que as redes surgiram sem a preocupação existente com a segurança, já que o uso era limitado. Atualmente, não é possível manter uma rede conectada à internet, sem possuir uma preocupação mínima com a segurança do perímetro da rede.

Segundo Diogenes e Ozkaya (2018), os profissionais de segurança da informação precisam manter uma postura defensiva, com o pensamento de sempre aprimorar a segurança do perímetro de rede, concentrando o uso de recursos em proteção, detecção e maneiras de respostas aos incidentes. Na atualidade e com projeção de acentuação de casos, existem milhares de ataques às redes todos os anos ; os alvos são pessoas ou organizações de vários tamanhos e segmentos.

As organizações possuem estruturas de tecnologia diferentes, variados formatos de infraestrutura computacional, com diferentes tipos de servidores, sistemas operacionais ou mecanismos de proteção de perímetro. Em contrapartida, os agentes da ameaça possuem diferentes formas de explorar vulnerabilidades em seus alvos.

Para Stallings (2014), a origem do termo vulnerabilidade provém da palavra falha ou pode, também, ser um defeito ou fraqueza. Do ponto de vista corporativo, a falha pode ocorrer em todas as fases de um projeto, incluindo a fase de implementação de uma infraestrutura computacional ou de disponibilização de acessos aos usuários da empresa, de modo a levar ao sucesso de ataques contra a disponibilidade, confiabilidade e autenticidade dos recursos da rede.

Introdução

Para Tanenbaum e Wetherall (2012), nas décadas passadas, a utilização do computador estava inserida em um modelo retrógrado, em que um computador atendia a todas as necessidades de uma pessoa ou, até mesmo, de um grupo de pessoas. Todavia, com o surgimento das redes de computadores, a utilização do computador passou a ser interconectada com outros dispositivos, dando possibilidade de maiores proveitos na utilização do equipamento, assim como muitos avanços tecnológicos.

Tecnologias de redes evoluíram e, atualmente, temos a computação na nuvem, redes de sensores sem fio, internet das coisas e smart grid , como bons exemplos que podemos salientar. Entretanto, qualquer evolução possui algum tipo de falha ou vulnerabilidade; no caso das vulnerabilidades nas tecnologias de redes, elas podem existir nas camadas físicas ou lógicas e estarem presentes em diversos protocolos.

Como já exposto, há vários tipos de ataque que tentam se aproveitar de vulnerabilidades existentes, como os ataques contra a integridade de uma informação ou sistema, ataques contra a disponibilidade de serviços de rede e ataques contra a confidencialidade. Os agentes da ameaça buscam portas abertas para conexão, falhas de configuração de sistemas de segurança de perímetro ou mesmo redes que não possuam esses sistemas de segurança.

Os agentes da ameaça podem utilizar bots para disfarçar a origem do ataque e enviar muitas requisições para um alvo, assim o deixando indisponível por ficar sem recursos para responder a tantas requisições. Outra técnica utilizada pelo agente da ameaça é a utilização de sniffers de rede, a fim de verificar o tráfego de rede e realizar o sequestro de pacotes.

Para aqueles profissionais de tecnologia da informação que trabalham ou desejam trabalhar com segurança da informação, é necessário conhecer técnicas que aumentem o nível de segurança da rede . Assim, para qualquer técnica que ajude na análise da rede ou do reconhecimento contínuo de possíveis vulnerabilidades existentes, recomenda-se a sua utilização.

A fim de obter melhores resultados nessa tarefa, deve-se agir seguindo procedimentos preestabelecidos e com periodicidade que atenda às necessidades da localidade ; logo, haverá uma maior eficiência na realização das atividades e um maior controle dos possíveis riscos existentes no perímetro de rede.

Uma maneira frequentemente utilizada por profissionais de segurança da informação em diferentes segmentos organizacionais é o teste de penetração de rede, também conhecido como pentest. O teste de penetração tem por objetivo verificar a existência de vulnerabilidades por meio de técnicas minuciosas que, muitas vezes, precisam simular ataques existentes no dia a dia.

Para Shebli e Beheshti (2018), o teste de penetração é realizado para avaliar a segurança de uma infraestrutura de tecnologia da informação, expondo, com segurança, as suas vulnerabilidades. Também ajuda a avaliar a eficiência de mecanismos de defesa da segurança do perímetro e de ferramentas, por exemplo, o uso de firewall físico ou por software e políticas de segurança em vigor.

A realização de um teste de penetração ajudará a estimar o plano de mitigação para fechar as lacunas de segurança antes do ataque real acontecer. Realizar um teste de penetração ajudará as organizações a reduzirem as finanças e possíveis perdas de informações que podem comprometer a confiança dos clientes devido às violações do sistema de segurança computacional.

Testes de penetração ajudam a proteger as organizações contra o fracasso por intermédio da prevenção de perdas financeiras e fornecem conformidade com os reguladores da indústria, clientes e acionistas; auxiliam, notoriamente, a desenvolver confiança corporativa, melhorar a imagem e racionalizar os investimentos em segurança de TI. Como o teste de penetração é um processo proativo , há o fornecimento de informações inatacáveis que ajudam a organização no atendimento à auditoria ou à conformidade em aspectos regulatórios.

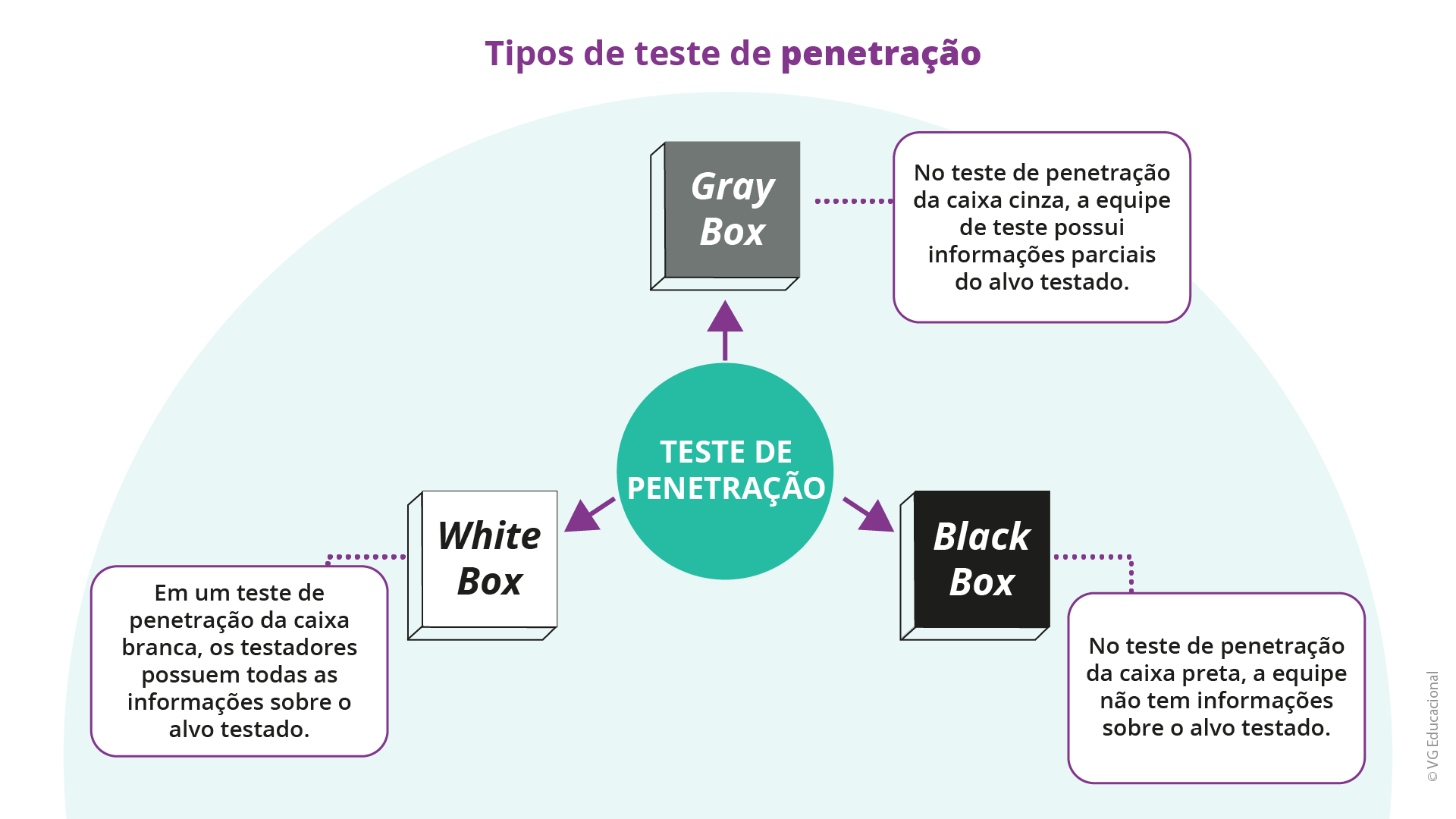

Existem três métodos para realizar testes de penetração com base em informações disponíveis: o método da caixa preta ( black box ), da caixa branca ( white box ) e da caixa cinza ( gray box ). Vejamos no infográfico a seguir:

#PraCegoVer : o infográfico estático possui o título “Tipos de teste de penetração” e uma imagem com alguns conceitos. No centro, há um círculo escrito: “Teste de penetração” e, dele, saem três flechas que apontam para três caixas de texto, sendo elas: “ Gray box ”, “ White box ” e “ Black box ”. Ao lado direito da caixa “ Gray box ”, há o seguinte texto: “No teste de penetração da caixa cinza, a equipe de teste possui informações parciais do alvo testado.” Ao lado esquerdo da caixa “ White box ”, há o seguinte texto: “Em um teste de penetração da caixa branca, os testadores possuem todas as informações sobre o alvo testado.” Por último, ao lado direito da caixa “ Black box ”, há o seguinte texto: “No teste de penetração da caixa preta, a equipe não tem informações sobre o alvo testado.”

Como já sabemos, além do teste de penetração, existem outras formas de mitigar possíveis vulnerabilidades e criar barreiras para uma maior segurança do perímetro, com o intuito de proteção contra possíveis ameaças . Antes, precisamos conhecer mais detalhes sobre formas diferentes de ataques. Na sequência, vamos citar algumas características sobre ataques contra a disponibilidade, integridade e confidencialidade.

Segundo Stallings (2014), os ataques contra a disponibilidade são aqueles executados por um agente da ameaça, também conhecido como atacante, que tem sucesso no seu ataque, deixando um servidor ou todo um sistema inacessível aos usuários. Um ataque contra a disponibilidade é um ataque do tipo de negação de serviço , também conhecido como DoS ( Denial of Service ); de forma persistente, tenta deixar o seu alvo sem recursos para respostas às requisições de tráfego de rede.

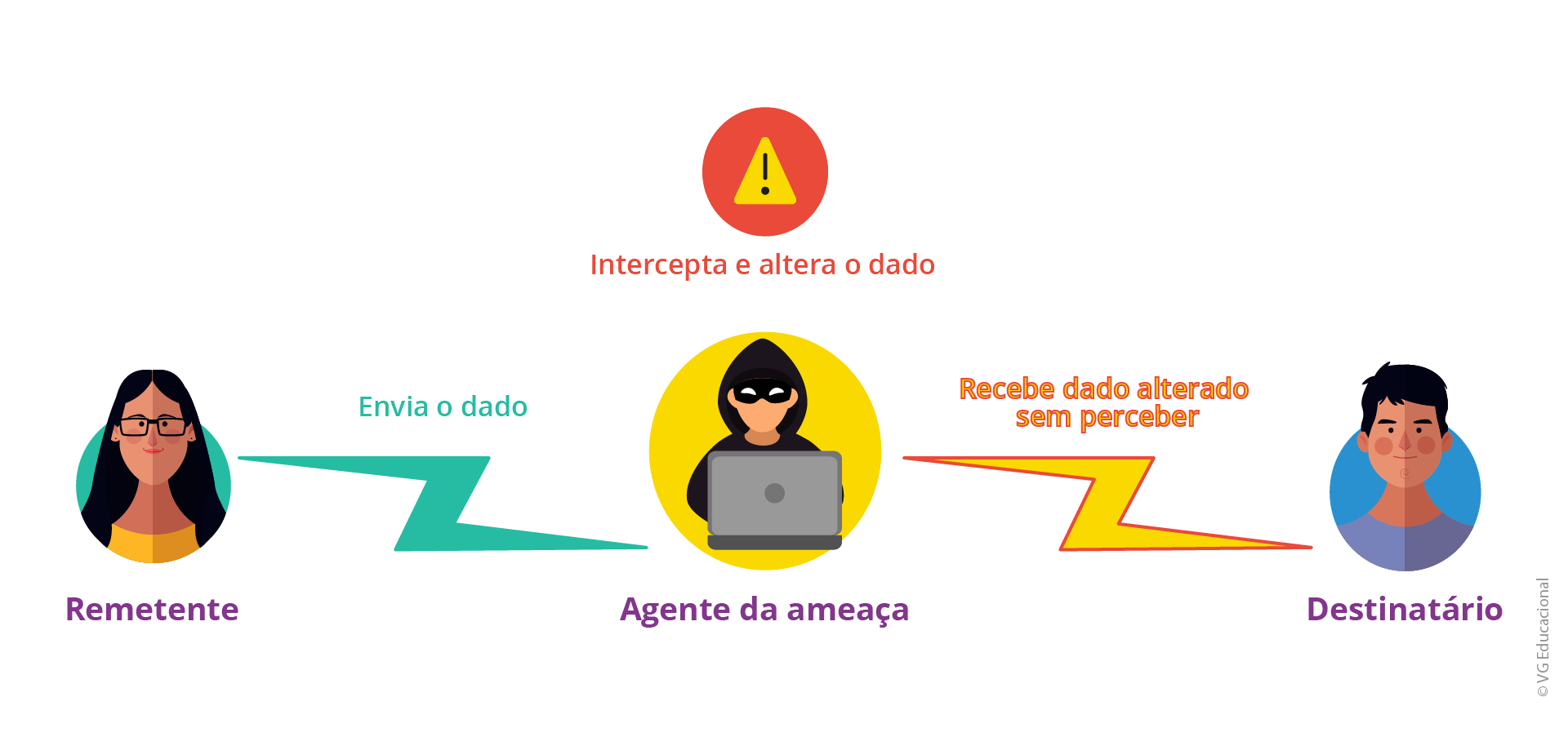

Já o ataque contra a integridade está relacionado à ação de um agente da ameaça que atua com o objetivo de acessar informações ou dados armazenados que ele não deveria ter acesso e realizar modificações, criando, assim, uma violação da integridade da informação armazenada. Na maioria das vezes, o agente da ameaça tem a intenção de agir de forma imperceptível ; um dos ataques desse segmento mais conhecido é o man in the middle , que atua interceptando informações trocadas durante o tráfego de rede, conforme podemos verificar na Figura 4.1:

Fonte: Adaptada de Stallings (2014).

#PraCegoVer : a figura apresenta como ocorre o ataque man in the middle , representando três atores: o primeiro é o remetente, que envia uma informação; o segundo é o agente da ameaça, que intercepta a informação, altera os dados da informação e retransmite até o destino, o terceiro, que recebe a informação sem saber que foi alterada.

Como podemos observar na Figura 4.1, o remetente deseja transmitir pela rede uma informação até o destinatário, mas o agente da ameaça entra no caminho e intercepta a informação. Após saber o conteúdo da informação, realiza alterações nos dados e envia para o destinatário correto, q ue não saberá qual seria a informação real.

Os ataques contra a confidencialidade, de certa forma, são parecidos com ataques contra a integridade, mas com um diferencial importante. Nos ataques contra a integridade , existe a alteração das características originais dos dados armazenados. No ataque contra a confidencialidade , por sua vez, pode existir o roubo da informação, não necessariamente que esta seja alterada e replicada para outro indivíduo.

Segundo Patel (2019), com o uso significativo de internet e aplicações nas últimas décadas, existe um grande risco associado ao acesso não autorizado aos dados confidenciais e o risco em relação à integridade das informações. Diariamente, novas explorações e atividades de agentes da ameaça são descobertas.

É realmente necessário identificar as vulnerabilidades e instalar pacotes de segurança para essas vulnerabilidades. Tal atividade se torna a maior prioridade das organizações atualmente; a fim de ajudar a organização a identificar suas lacunas no sistema de avaliação de vulnerabilidades, técnicas de teste de penetração são utilizadas.

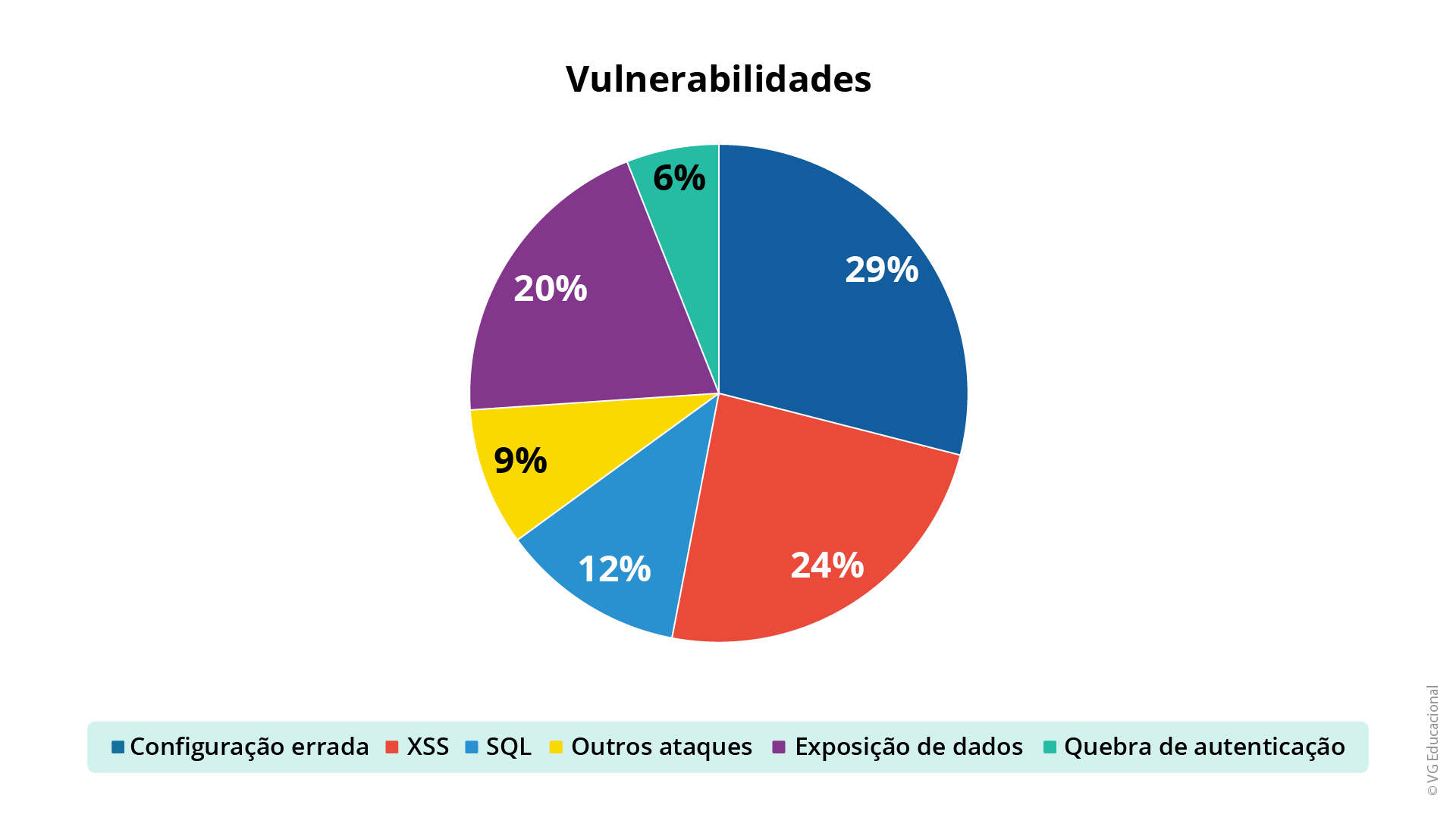

Isso auxilia a determinar a confiabilidade das disposições de segurança, que são eficazes contra as últimas ameaças cibernéticas ou não. Existem muitas vulnerabilidades que foram mapeadas por pesquisadores; com isso, foi possível determinar, por meio de estudos, quais são as mais comuns em ambiente de internet. Vejamos a Figura 4.2:

Fonte: Adaptada de Patel (2019).

#PraCegoVer : a figura apresenta um gráfico do tipo pizza com as principais vulnerabilidades encontradas em aplicações baseadas na internet, sendo elas: configuração errada, com 29%; XSS, com 24%; exposição de dados, com 20%; SQL, com 12%; outros ataques, com 9%; e quebra de autenticação, com 6%.

Na Figura 4.2, são destacadas seis categorias de vulnerabilidades relacionadas às aplicações baseadas na internet. Veremos, na sequência, uma breve descrição sobre cada uma delas.

- Configuração errada : a configuração errada existe quando uma ferramenta é parametrizada com uma configuração padrão ou não de acordo com o ambiente em que ela é aplicada. Podem existir configurações de segurança aplicadas de forma incorreta no momento do desenvolvimento da aplicação.

- XSS : são tipos de ataque de injeção em que scripts maliciosos são injetados em aplicações da internet.

- Exposição de dados : isso ocorre quando aplicações da internet não são desenvolvidas de maneira correta e não protegem dados sensíveis que estão armazenados.

- SQL : é uma técnica que tenta aproveitar vulnerabilidades na camada de banco de dados de uma aplicação.

- Ataques diversos : são diversos ataques que não ocorrem com tanta frequência, por exemplo, uma tentativa de negação de serviço.

- Quebra de autenticação : existência de falha na proteção das credenciais da aplicação, gerando sérios problemas no ciclo de vida dessa aplicação.

Técnica de proteção de rede

De acordo com Bomfati e Kolbe Junior (2020), os crimes envolvendo cibersegurança podem ser praticados de várias maneiras, utilizando, como suporte, a evolução da tecnologia da informação. Para identificar o agente da ameaça , que pode vir a ser um autor de um crime, deve-se usar técnicas ou ferramentas de segurança da informação para proteção e detecção de intrusão ao perímetro de rede.

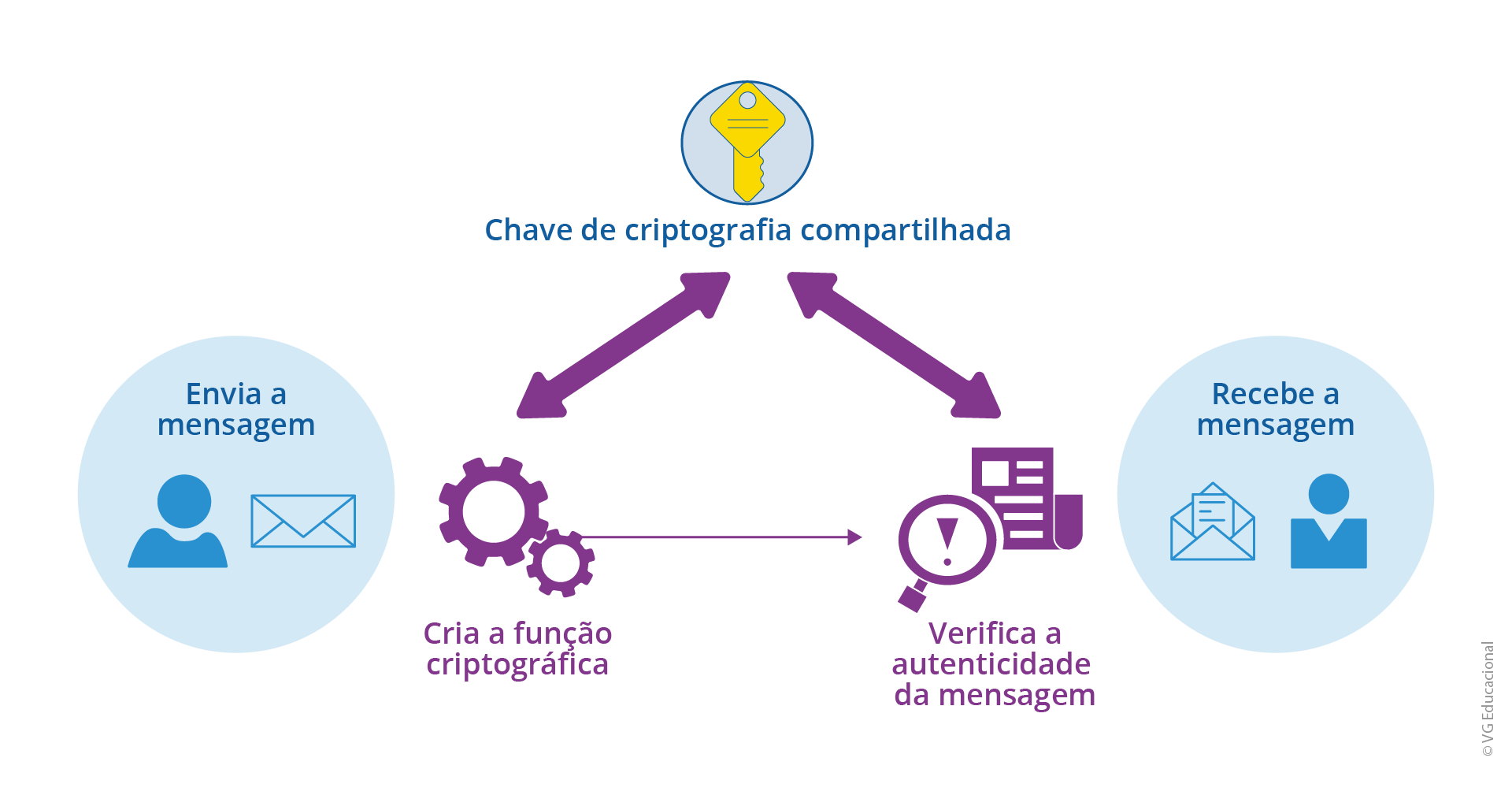

Uma das formas de garantir autenticidade, integridade e irretratabilidade é a utilização de uma assinatura digital. Segundo Stallings (2014), faz algum tempo que existe um interesse no desenvolvimento de assinaturas digitais ou códigos de autenticação de mensagem, como o caso do HMAC ( Keyed-Hashing for Message Authentication ), que utiliza a função de hash para autenticação de mensagens, com esquema de funcionamento, conforme expõe a Figura 4.3:

Fonte: Adaptada de Stallings (2014).

#PraCegoVer : a figura mostra como funciona o esquema de autenticação do HMAC. Inclusive, a figura nos mostra uma mensagem sendo enviada do lado esquerdo para o destino, do lado direito, que, na etapa posterior, será criada a função criptográfica e, depois, a mensagem será verificada durante o recebimento; caso seja verdadeira, ocorrerá, por último, a mensagem entregue ao destinatário.

A assinatura digital e o uso da criptografia constituem uma forma muito utilizada para garantir a qualidade da informação e a identificação dos remetentes, conferindo uma maior proteção ao ambiente computacional. Garantir o recebimento de dados válidos e estabelecer comunicações seguras são práticas primordiais para a segurança da rede computacional.

Outro fator importante em uma rede de computadores é a autenticação dos seus usuários , visando ao controle de acesso de apenas pessoas autorizadas, de maneira a conceder um determinado grau de confiança, a depender do usuário que está autenticando a rede. A autenticação pode ser feita baseada em conhecimento (nome de usuário é um exemplo), baseada em propriedade (uso de token é um exemplo) ou baseada em características físicas (biometria é um exemplo).

Para Diogenes e Ozkaya (2018), existem muitas medidas que podem ser tomadas para diminuir os riscos de sofrer um ataque e garantir maior segurança ao perímetro da rede; muitas dessas medidas, inclusive, são específicas para um tipo de ataque, mas, de uma maneira geral, podemos utilizar quatro tipos de linhas defensivas. Verifiquemos na sequência.

- Prevenir : deve atuar antes do ataque. O objetivo é deixar o perímetro da rede capaz de suportar um ataque cibernético, sem deixar de atender a clientes legítimos. Aqui, têm-se as seguintes ações: adaptar sistemas e protocolos de internet, criar políticas para disponibilização de recursos, possuir sistema backup, utilizar algum tipo de firewall ou IDS ( Intrusion Detection System ), para, periodicamente, realizar testes de simulação.

- Detectar : quando ocorre um ataque, medidas devem ser tomadas durante esse momento, a fim de identificar a maneira do ataque e, se possível, o agente da ameaça. Técnicas utilizadas para identificar padrões de comportamento podem ter muito sucesso contra esse tipo de ataque, como um algoritmo que verifica a variância amostral de requisições por endereço de origem, utilização de machine learning ou, até mesmo, a experiência do profissional da segurança da informação ao ver logs do sistema.

- Rastrear : ocorre após o ataque. Tem por objetivo identificar a maneira como ocorreu o ataque e quem é o agente da ameaça. Para impedir ataques futuros, normalmente, os resultados demoram a aparecer e, dificilmente, consegue-se identificar, de maneira rápida, um agente da ameaça durante o ataque. Por esse motivo, logs de acesso à rede e aos sistemas devem ser verificados.

- Reagir : a reação também é uma forma de defesa e tem como objetivo mitigar os danos causados por ataques. Isso é possível após considerar as outras três linhas de defesas anteriores. Uma das recomendações existentes é a redução da capacidade de sistemas enviarem pacotes com endereços falsificados. Em geral, essa atividade deve, primeiramente, acontecer pelo ISP ( Internet Service Provider ).

REFLITA

Como vimos aqui, existem vários tipos de ataques, que podem ser contra a disponibilidade, a integridade ou contra a confidencialidade. A depender do tipo da organização e da informação armazenada em ambiente computacional, podem existir grandes prejuízos, caso haja uma falha na segurança da rede. Será que existem ferramentas open source tão eficientes como as ferramentas de segurança computacional comercializadas?

Leia o excerto a seguir:

“A prática de crimes cibernéticos tem alguns indícios particulares; produzem evidências instáveis, podendo ser facilmente apagadas, alteradas ou perdidas. A tentativa de acessar tais vestígios é bem complexa, pois, diferentemente dos crimes convencionais, são indícios difíceis de serem colhidos”.

BOMFATI, C. A.; KOLBE JUNIOR, A. Crimes cibernéticos . Curitiba: Intersaberes, 2020. p. 126.

A partir do exposto e com base nos estudos realizados, analise as asserções a seguir e a relação proposta entre elas.

I. Técnicas utilizadas para identificar padrões de comportamento podem ter muito sucesso contra vários tipos de ataques cibernéticos.

Pois:

II. O comportamento de um agente da ameaça durante um ataque cibernético é muito diferente de um comportamento comum, não sendo necessária a utilização de machine learning ou técnicas de identificação de padrões comportamentais.

A seguir, assinale a alternativa correta.

Para Bertholdi (2020), pessoas, empresas ou vários tipos de organizações acabam sendo vítimas de uma ação criminosa de um agente da ameaça. Têm-se dados comprometidos, roubos de informações importantes, prejuízos financeiros e prejuízos à reputação daquela pessoa ou empresa.

Proteger o endpoint é muito importante para mitigar os riscos de comprometimento de informações importantes, mesmo que um dado não esteja salvo localmente. A segurança da informação e a proteção dos dados são temas cada vez mais abordados entre os profissionais de tecnologia da informação.

Introdução

O endpoint pode ser um computador, um celular ou qualquer outro dispositivo de acesso utilizado por um usuário. Para garantir a segurança desses dispositivos e atestar que os dados salvos são realmente armazenados em ambiente protegido, é necessária a implementação de uma proteção de endpoint .

As ferramentas de proteção de um endpoint possuem recursos para mitigar chances de invasão. Detectar invasões, malwares e programas maliciosos, agindo em conjunto com a utilização de um firewall , faz-se necessário.

A abrangência da proteção do endpoint deve ter como objetivo tentar garantir a defesa de todos os dispositivos conectados à rede empresarial ou que utilizem alguns dos serviços de rede, como o uso da internet, servidores de arquivo ou impressão; estes são alguns dos exemplos que podemos salientar. Com o advento da Internet das Coisas (IoT) , ficou mais difícil verificar e monitorar todos os dispositivos conectados à rede. Por isso, deve-se usar a proteção proativa.

A proatividade é peça fundamental para a proteção de um endpoint , já que a proteção, uma vez instalada e configurada, busca vulnerabilidades e corrige possíveis falhas, antes mesmo que um ataque seja efetivado. Com esse tipo de cobertura, torna-se possível a segurança escolhida para o uso nos endpoints acompanhar mais assertivamente a evolução das ameaças virtuais.

Técnica de proteção endpoint

Trata-se da escalabilidade para a segurança dos dispositivos da rede, utilizando formas para centralizar as suas requisições e acompanhamentos. Pode ser utilizado um antivírus como ferramenta de proteção do endpoint . Também podem ser consideradas ferramentas de proteção e modelos de serviço cliente-servidor, assim como firewall ou ferramentas de identificação de comportamento malicioso .

O endpoint não é uma ferramenta específica, mas, sim, o uso de uma ou várias ferramentas com o intuito de proteger, geralmente, o usuário final . Essas ferramentas podem ser o firewall , o antivírus ou, até mesmo, a utilização de senhas fortes. Se o endpoint está protegido, as chances de você ser vítima de um ataque cibernético com sucesso diminuem bastante. Se o computador está em uma rede bem configurada, que utiliza um firewall , ou o seu celular corporativo está na última versão do sistema operacional e utiliza um antivírus, essas também são medidas de proteção do endpoint que podem ser utilizadas.

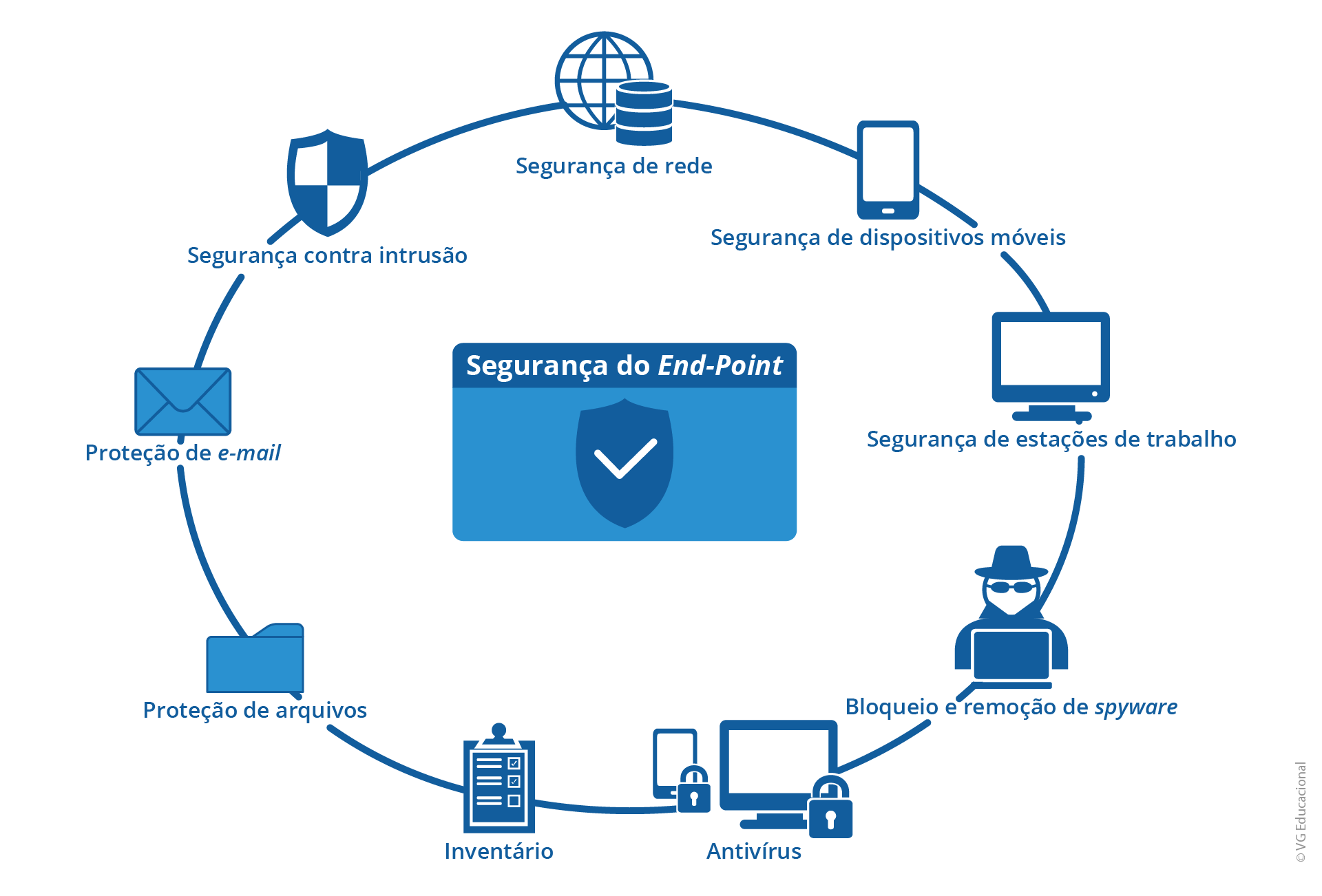

Os principais benefícios da segurança de um endpoint consistem em ser uma preocupação a mais com a segurança dos dispositivos e de toda a rede. Também se destacam: a redução de custos, a facilidade na aplicação, o controle de ações indesejadas, o ato de possuir uma gestão centralizada e obter uma fácil integração com as novas tecnologias. Na Figura 4.4, vejamos a gestão da segurança de um endpoint em uma nuvem computacional:

Fonte: Adaptada de Diogenes e Ozkaya (2018).

#PraCegoVer : a figura mostra como funciona a gestão da segurança de um endpoint em uma nuvem computacional. Temos nove itens pertencentes a esse círculo de proteção: o antivírus, representado por um inseto; o inventário, representado por uma folha de anotações; a proteção de arquivos, representada por uma pasta; a proteção do e-mail, representada por uma carta; a segurança contra intrusão, representada por um cachorro robô; a segurança da rede, representada por dois computadores se comunicando; a segurança de dispositivos móveis, representada por um celular; a segurança das estações de trabalho, representada por um computador; e o bloqueio e remoção de spyware , representado por uma pessoa com trajes de espião.

Sobre a gestão da segurança de um endpoint em uma nuvem computacional, podemos ver diversas atividades de proteção inseridas nesse círculo de segurança . Outras atividades podem estar inseridas nesse círculo, pois quanto mais segurança for aplicada, menores serão as chances de existir um ataque que obtenha sucesso.

Vamos imaginar que você é analista de segurança de informação da empresa XPTO e acredita que a sua máquina esteja infectada por um vírus, muito provavelmente após ter recebido um e-mail estranho com um anexo. A todo o momento, fica aparecendo uma tela azul em seu computador e ele começa a reiniciar. Seu colega de trabalho diz que realmente você foi infectado e, com isso, os itens de segurança móvel e antivírus da segurança do endpoint não funcionaram. Você concorda com a afirmação do seu colega de trabalho? Justifique.

Não concordo com a afirmação do meu colega de trabalho na empresa XPTO, pois o vírus infectou um computador, e não um dispositivo móvel, mas acertou quando falou sobre a segurança do antivírus não ter funcionado. Antivírus e a proteção de e-mail constituem a resposta correta.

Segundo Stallings (2014), um agente da ameaça, agindo de forma persistente, pode conseguir acesso ao tráfego de e-mail, assim como de outros dados de um usuário qualquer. A maioria dos usuários acredita que não deve se preocupar com a segurança de seus e-mails; basta apenas ter um bom antivírus em seu computador pessoal , corporativo ou no seu celular, não sendo necessário estar consciente sobre comportamentos indicados para uma maior proteção da caixa de e-mail.

Introdução

Para Stallings (2014), existem práticas e recomendações para atuar em um ambiente corporativo ou pessoal mais seguro na utilização de correio eletrônico, já que são bilhões de mensagens transmitidas anualmente. Proteger as mensagens enviadas é muito importante, pois há vários tipos de ameaças na internet.

O primeiro passo para a proteção do e-mail é a proteção da conta, evitando um acesso não autorizado . O e-mail é o caminho mais fácil para a entrega de malware , uma ferramenta muito utilizada, por exemplo, para compartilhar infecções pela internet.

Outro fator importante é que, atualmente, o e-mail é utilizado para confirmação ou verificação de vários serviços on-line, como transferências bancárias, senhas de cartões, redefinição de senhas de sites ou aplicações. Fora isso, é muito importante manter o sigilo das conversas . Afinal, manter a privacidade da sua caixa de entrada pode ser tão importante quanto manter a privacidade na sua casa.

Muitas empresas investem em proteção de e-mail de maneira bem específica e cuidadosa, pois é uma forma rápida, eficiente, barata e que garante um não repúdio nas tratativas com fornecedores ou clientes. Além disso, é o ponto de acesso extremamente corriqueiro para agentes da ameaça que querem espalhar vírus ou roubar dados.

Saiba Mais

Segundo a empresa Gatefy, há um relatório do ano de 2020, elaborado pelo FBI, o qual postula que os ataques cibernéticos causaram prejuízos de mais de USD 4,0 bilhões só em 2020 e que a grande maioria desse prejuízo provém de golpes que utilizam a comunicação via e-mail como vetor principal. Para saber mais, consulte o seguinte link: https://gatefy.com/pt-br/blog/o-que-e-seguranca-de-email/

Fonte: Adaptado de O QUE é… (2021).

Técnica de Proteção E-mail

Em sua obra, Stallings (2014) pondera que, para a proteção do e-mail, devemos utilizar ferramentas e soluções específicas para proteger as contas de e-mail contra ataques cibernéticos. Essas ações fazem parte das técnicas de proteção existentes em um ambiente computacional e correspondem à maneira com que o usuário deve agir para mitigar riscos de ataque.

As principais ameaças que utilizam e-mail são evidenciadas na sequência.

mensagens indesejadas.

programas maliciosos utilizados por um agente da ameaça.

utiliza persuasão para realizar pesquisa sobre o alvo.

notícias falsas que podem atrapalhar o desenvolvimento dos trabalhos.

- Spam : mensagens indesejadas.

- Malware ou vírus : programas maliciosos utilizados por um agente da ameaça.

- Phishing : utiliza persuasão para realizar pesquisa sobre o alvo.

- Fake News : notícias falsas que podem atrapalhar o desenvolvimento dos trabalhos.

As práticas indicadas para a proteção de e-mail são técnicas importantes para garantir uma maior segurança, mas, mesmo assim, os riscos sempre existirão; por isso, os usuários devem agir com bom senso. Em um ambiente corporativo , políticas de segurança da informação devem ser criadas e seguidas. Um procedimento de boas práticas quanto ao uso do e-mail deve ser seguido por todos os usuários.

Para uma eficiente absorção das boas práticas de segurança da informação por todos os usuários, é importante ter campanhas de conscientização e educação, mostrando, de maneira expressiva, como identificar e-mails suspeitos, não interagir com e-mails marcados como spam , não compartilhar informações sensíveis, não clicar em links suspeitos ou que não conheça o remetente, além de aprender a verificar o nome e o endereço do remetente. Tudo isso equivale a exemplos de boas práticas na utilização do e-mail.

Muitas pessoas permanecem com a mesma senha por anos. Além disso, usam dados pessoais para compor a senha utilizada; mesmo que esta tenha muitos caracteres, isso a torna uma senha fraca. A senha do usuário deve ser forte , com vastos caracteres. Uma informação relevante: deve ser alterada periodicamente e não empregá-la em diversas aplicações.

Uma boa prática é ativar a autenticação de dois fatores, ou seja, a verificação em duas etapas . A autenticação de dois fatores adiciona uma camada extra de segurança, exigindo que o agente da ameaça conheça mais informações do seu alvo ou possua um método de autenticação do usuário, que pode ser o celular ou a biometria.

Para mitigar o recebimento de spam , muitos provedores de serviços de e-mail ou antivírus possuem filtros para classificar e-mails considerados spam . Outra atividade importante é gerenciar as aplicações que estão conectadas utilizando sua conta de e-mail; basicamente, são aplicações de terceiros que estão com acesso à sua conta de e-mail. Se achar mais seguro, revogue esses acessos.

Como todos nós sabemos ou, pelo menos, podemos imaginar, evite utilizar redes wi-fi públicas . Quando você se conecta a essas redes, pode estar se conectando no mesmo ambiente de um agente da ameaça, facilitando seu trabalho para encontrar possíveis alvos, de forma a contribuir para a realização de ataques do tipo man in the middle , sniffing ou spoofing .

Ademais, evite utilizar cliente de e-mail local, bem como dar preferência aos e-mails que estão alocados em provedores de computação na nuvem. Os provedores de serviços de e-mail na nuvem já possuem mecanismos para tratamento de spam , vírus e outras medidas de proteção ao usuário, eliminando a necessidade de instalação de um programa adicional e de realizar cópias dos e-mails localmente.

Os provedores de serviços de e-mail em computação na nuvem, em sua maioria, utilizam a criptografia na conexão com os serviços de e-mail realizados pelo usuário. Com a obrigatoriedade de utilização de uma conexão HTTPS ( Hyper Text Transfer Protocol Secure ), que é uma implementação de segurança ao protocolo HTTP ( Hyper Text Transfer Protocol ), utiliza-se, também, o protocolo de criptografia TLS ( Transport Layer Security ), sendo uma camada a mais de segurança na comunicação com o servidor de e-mail.

Outra medida correta que pode ser utilizada é o desligamento das imagens automáticas no e-mail . Muitas empresas utilizam rastreamento de e-mail, empregando pequenas imagens de um pixel, que são integradas ao e-mail e podem coletar informações pessoais do destinatário, alimentando a base de dados da empresa que enviou o e-mail. Também é possível utilizar ferramentas como Ugly Email , Trocker ou PixelBlock , a fim de realizar o bloqueio ou verificar quem está rastreando seus e-mails.

Pode ser utilizada, além disso, uma técnica para a criptografia de e-mails, conhecida como PGP ( Pretty Good Privacy ). Trata-se de uma forma de garantir proteção em suas comunicações por e-mail, para que a mensagem seja lida apenas pelo destinatário. Também pode ser utilizada para garantir a autenticidade do remetente da mensagem, inibindo, assim, mensagens falsificadas.

A utilização do e-mail é essencial para a maioria dos usuários, mas é suscetível a ataques e golpes na internet. Garantir a segurança do usuário e da rede em que ele está inserido pode se tornar uma tarefa bastante complexa, a qual depende do bom senso e da expertise do usuário.

Saiba Mais

Como vimos em nosso conteúdo, existem rastreadores de e-mail utilizados por empresas para coletar informações do destinatário da mensagem, sem que este saiba que as suas informações estão sendo coletadas. A fim de tentar parar esse tipo de ação, podemos utilizar os bloqueadores de e-mail, que tentam bloquear as coletas indevidas de informação. Para saber mais sobre o assunto, consulte o artigo de Kaminski (2020) disponível no seguinte link: https://famisafe.wondershare.com/br/track/free-email-tracking-software.html

Fonte: Adaptado de Kaminski (2020).

Leia o excerto a seguir:

“A internet propiciou uma mudança drástica na disseminação de vírus, pois esse ambiente possibilitou que milhares de computadores fossem atacados em poucas horas. Em 2007, foram criados cerca de dez novos vírus por dia, além de suas variantes”.

KOLBE JUNIOR, A. Investigação de crimes digitais . Curitiba: Contentus, 2020. p. 42.

A partir do exposto e com base nos estudos realizados, analise as asserções a seguir e a relação proposta entre elas.

I. A utilização de clientes de e-mail instalados no computador não é a forma mais segura para o usuário de computador abrir e responder às suas mensagens de e-mail.

Pois:

II. O cliente de e-mail instalado localmente, apesar de garantir maior segurança, deixa o computador mais lento, já que utiliza mais espaço em disco e na memória virtual.

A seguir, assinale a alternativa correta.

Para Stallings (2014), a utilização diária de um backup nos ajuda a estabelecer, manter e implementar planos de respostas às emergências que possam surgir . As operações de backup e recuperação podem assegurar a utilização de ativos da informação críticos e a continuação das operações em uma possível situação de emergência.

Introdução

Segundo Stallings (2014), o conceito de backup consiste na criação de dados redundantes. Essa criação tem o propósito de recuperar a ação de arquivos e estrutura de pastas, caso os originais sejam, de alguma maneira, perdidos.

O backup pode ser armazenado em locais distintos , como computadores locais, servidores dedicados ou até na nuvem. A utilização de backup em nuvem está disponível em todos os grandes provedores de nuvem computacional, como é o caso do AWS Backup ou Backup Center do Microsoft Azure .

Técnica de backup e recuperação

Chandrasekaran (2014) postula, de uma forma bem objetiva, sobre a grande diferença entre o backup e a recuperação: no backup , é realizada a cópia dos dados originais e, na recuperação, efetiva-se o processo de restaurar um ambiente ou arquivos para o seu estado correto.

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Commodo ullamcorper a lacus vestibulum sed arcu.

Vel facilisis volutpat est velit egestas dui id ornare.

Quis imperdiet massa tincidunt nunc pulvinar sapien et ligula.

Massa massa ultricies mi quis. Semper viverra nam libero justo. Sed tempus urna et pharetra pharetra massa massa. Nunc eget lorem dolor sed viverra. Quam pellentesque nec nam aliquam sem. Vulputate odio ut enim blandit volutpat maecenas volutpat. Maecenas accumsan lacus vel facilisis. Est sit amet facilisis magna. Tellus integer feugiat scelerisque varius morbi enim nunc faucibus.

Assim como no backup em uma rede local, o backup em nuvem utiliza políticas de backup criadas, previamente, para a sua utilização. Essa política deve levar em consideração os requisitos internos de cada organização para estar em conformidade; além do mais, pode ser um custo adicional não planejado , portanto precisa de uma definição adequada, a fim de não apenas trazer segurança aos dados corporativos, como também não prejudicar as finanças com gastos não planejados.

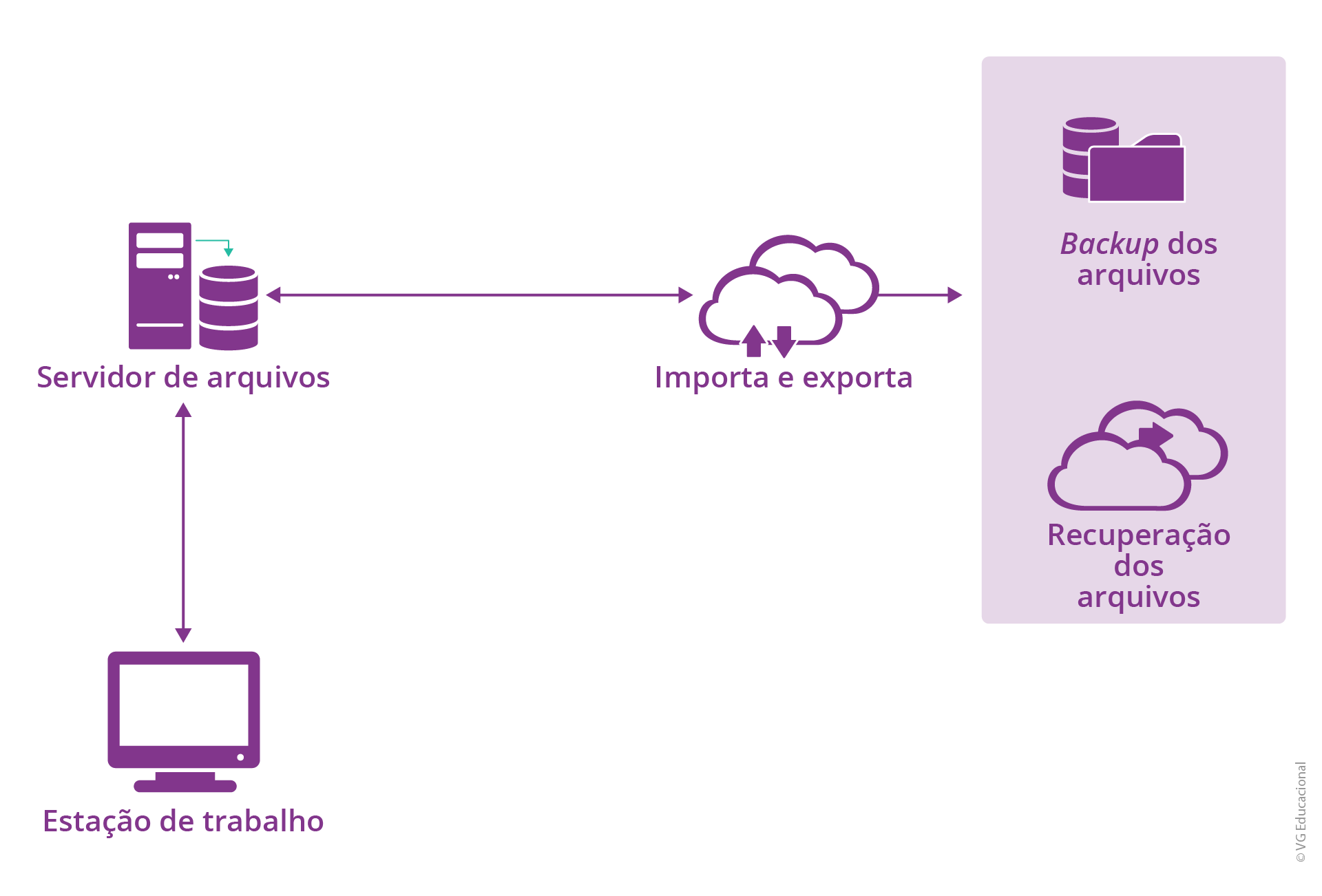

A realização do backup e a restauração dos arquivos precisam ser feitas de maneira organizada e documentada . Assim, é preciso existir um procedimento de como o backup é realizado e uma garantia de que ele é funcional, principalmente em empresas que passam por auditoria ou classificações constantes. O esquema de funcionamento de um backup básico em nuvem é simples, como podemos ver na Figura 4.5, na qual há uma rede que usa a forma híbrida de realizar backup :

Fonte: Adaptada de Chandrasekaran (2014).

#PraCegoVer : a figura mostra como funciona um backup híbrido, sendo composta por uma estação de trabalho que se comunica e salva seus arquivos em um servidor de arquivos, o qual, por meio de um agente de importação e exportação, faz a comunicação do servidor de arquivos com os serviços da nuvem, representados pelas figuras de uma pasta, que é o backup de arquivos, e de uma nuvem com uma seta, que é a recuperação dos arquivos.

O backup é híbrido na Figura 4.5, pois os arquivos são salvos em uma rede local e, por meio de um agente, é realizada a cópia dos arquivos para o armazenamento e gerenciamento do backup em um provedor de nuvem computacional. Da mesma forma é realizada, quando há necessidade, a recuperação dos arquivos .

Um backup pode ser completo, copiando todo o conteúdo existente; pode ser incremental, copiando apenas os arquivos alterados desde o último backup; ainda pode ser diferencial, em que ele copia os arquivos diferentes desde o último backup completo realizado.

A principal vantagem do backup completo é o fato de ser uma cópia com todo o conteúdo existente, porém o tamanho do arquivo fica muito maior. Isso pode constituir um problema para a aquisição de fitas de backup ou espaço em disco para salvar os arquivos, além do tempo de backup ser bem maior do que os outros dois tipos.

Por sua vez, no backup incremental e diferencial, o backup é realizado de uma maneira mais rápida, já que existem menos arquivos a serem copiados; consequentemente, exigirá um menor espaço em disco, mas um maior controle da realização das rotinas de backup .

As realizações dos backups são definidas na política de backup ; nela, demarca-se cada dia e tipo para a realização, assim como a definição de quanto tempo cada arquivo ficará armazenado para recuperação.

Privacidade hackeada

Ano: 2019

Comentário: o documentário mostra fatos sobre o escândalo de uma empresa de consultoria e de uma rede social, em que informações sobre pessoas do mundo todo foram hackeadas para, segundo a teoria do documentário, criar perfis políticos, a fim de influenciar as eleições de 2016, nos Estados Unidos. Além disso, demonstra como é importante a conquista da informação sobre as pessoas por determinados segmentos corporativos. Para conhecer mais sobre o filme, consulte o trailer disponível em:

Redes de computadores: fundamentos e protocolos

José Wagner Bungart

Ano: 2017

Editora: Nome da Editora

ISBN: 978-8583937654

Comentário: o livro em foco está diretamente relacionado a este material, pois apresenta aspectos sobre o funcionamento da rede de computadores e os protocolos de segurança existentes. O autor destaca os principais equipamentos utilizados em uma rede de computadores, além de dar exemplos de suas funções, explicar suas características e maneiras de utilização.

Prezado(a) estudante, como você pôde ver, os assuntos abordados são atuais e muito relevantes para o nosso dia a dia. Quando falamos sobre a proteção da rede , estamos nos referindo a um tema relevante aos usuários e às organizações.

Por sua vez, quando falamos sobre a proteção de endpoint , proteção de e-mail, realização de backup e restauração de arquivos, estamos tratando da mesma forma de temas atuais e sensíveis a todos.

Assim, realizamos uma breve análise dos temas abordados neste material de estudo, para que você possa entender, com eficácia, o seu funcionamento e a sua importância não apenas no ambiente computacional , mas também no dia a dia de boa parte da população mundial.

BERTHOLDI, J. Crimes cibernéticos . Curitiba: Contentus, 2020.

BOMFATI, C. A.; KOLBE JUNIOR, A. Crimes cibernéticos . Curitiba: Intersaberes, 2020.

BUNGART, J. W. Redes de computadores : fundamentos e protocolos. São Paulo: Senai, 2017.

CHANDRASEKARAN, K. Essentials of cloud computing . Boca Raton: CRC PRESS, 2014.

DIOGENES, Y.; OZKAYA, E. Cybersecurity, attack and defense strategies . Birmingham: Packt Publishing, 2018.

KAMINSKI, R. O melhor software gratuito de rastreamento de e-mail de 2019. Wondershare , 2020. Disponível em: https://famisafe.wondershare.com/br/track/free-email-tracking-software.html . Acesso em: 28 jul. 2021.

KOLBE JUNIOR, A. Investigação de crimes digitais . Curitiba: Contentus, 2020.

O QUE é segurança de e-mail? Gatefy , 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-seguranca-de-email/ . Acesso em: 28 jul. 2021.

PATEL, K. A survey on vulnerability assessment & penetration testing for secure communication . Tirunelveli: IEEE, 2019.

PRIVACIDADE Hackeada | Trailer Oficial. [ S. l.: s. n. ], 2019. 1 vídeo (2 min 16 s). Publicado pelo canal Netflix Brasil. Disponível em: https://www.youtube.com/watch?v=wjXYCrxRWqc . Acesso em: 28 jul. 2021.

SHEBLI, H.; BAHESHTI, B. A study on penetration testing process and tools . Farmingdale: IEEE, 2018.

STALLINGS, W. Criptografia e segurança de redes : princípios e práticas. 6. ed. São Paulo: Pearson, 2014.

TANENBAUM, A. S.; WETHERALL, D. Redes de computadores . 5. ed. São Paulo: Pearson, 2012.