Gestão de Riscos em Segurança da Informação

Gestão de Risco em Governança Corporativa

Olá, aluno. Seja bem-vindo à disciplina de Gestão de Riscos em Governança Corporativa. Você já parou para pensar que uma das grandes realidades da vida é que as pessoas, muitas vezes, não possuem consciência de seus defeitos e erros mais graves? Normalmente, por exemplo, somos muito mais rigorosos com os erros de subordinados, filhos, parentes e pessoas ao nosso redor do que com os nossos próprios erros. Geralmente, o erro dos outros é uma fonte de irritação e estresse quando nos concentramos neles. Será que, naturalmente, tendemos à parcialidade? Bem, nos negócios, essa nossa tendência não é nada boa, pois a segurança da informação exige total imparcialidade quando gerimos risco.

A gestão de risco numa corporação, quando implantada e seguida, é um grande indício de que a empresa segue as normas e recomendações com imparcialidade, mostrando maturidade e integridade, aspectos essenciais buscados pelos acionistas ou parceiros comerciais. Manter a informação no centro de tudo, o tempo todo e em todo lugar é um trabalho árduo e mostra a importância da gestão de risco em segurança da informação. Pronto para iniciar este estudo?

Sabemos que a adoção da segurança, com todas as suas técnicas e procedimentos, gera uma série de transtornos. Quando pensamos em segurança de um perímetro, estamos imaginando a segurança de um espaço físico específico, com suas barreiras físicas ou lógicas, ou seja, uma linha imaginária ou não, que separa uma empresa com seus ativos da informação (computadores, servidores, banco de dados etc.) de outras redes (geralmente, a internet). Esse conceito deriva de termos militares.

Implantar a adoção de segurança de um perímetro é bem complicado, porque o ser humano, por sua própria natureza, não gosta de limitações.

Por exemplo, na cidade de São Paulo, existe uma legislação que proíbe os carros de trafegarem entre as 7h e 10h, no período da manhã, e entre as 17h e 20h, no período da tarde, de acordo com o emplacamento do seu carro. Essa medida foi tomada para a redução da poluição na capital paulista. No início, as pessoas ficaram muito revoltadas e, para burlar a lei, compraram carros mais velhos, para rodarem no dia do rodízio, o que, por um certo período de tempo, causou mais poluição.

Outro exemplo é o problema causado no momento de substituirmos a nossa senha de acesso à rede. Quando a política de segurança implementa uma senha forte, ficamos muito irritados por temos de realizar muitas tentativas até obtermos sucesso.

Segundo o dicionário Michaelis (PERÍMETRO, 2020), perímetro é uma linha delimitada de área ou região. Já Sêmola (2003) afirma que, além de o perímetro segmentar espaços físicos e lógicos, também tem o papel de alerta de tentativas de acesso indevido e invasão, o que proporcionará que medidas de contingência sejam adotadas antes que as ações sejam concretizadas.

No gráfico da Figura 2.1, estão representados os limites físicos versus os limites lógicos dos perímetros. Existem perímetros específicos realizando a segmentação por área e por serviço. Dessa maneira, pode ser evitado o excesso de permissões para alguns perfis ou restrição demasiada de permissões para outros perfis. Cada área e serviço terá o perímetro adequado para suas atividades.

Perímetro é um espaço compartilhado, que deve ser respeitado por todos. A implantação de perímetro é essencial para a segurança pessoal e empresarial.

Sêmola (2003) afirma que o perímetro também cumpre o papel de alerta por área, avisando quando uma invasão está ocorrendo e permitindo o acionamento de medidas de contingências pontuais.

Além de o perímetro estar associado à compartimentalização de espaços físicos e lógicos, ele também cumpre o importante papel de alerta e de mecanismo de resistência distribuído por áreas, a fim de permitir que tentativas de acesso indevido e invasão gerem sinais de alerta e se deparam com a resistência que propiciará tempo para que medidas contingenciais sejam tomadas antes da ação avançar ainda mais em direção do alvo (SÊMOLA, 2003, p. 52).

Em muitos casos, a segurança física é menosprezada, por exemplo, quando a equipe de tecnologia da informação (TI) instala uma rede sem fio. Certamente, isso garante as proteções lógicas, mas pouco se pensa se o equipamento foi bem posicionado ou protegido contra acesso físico, dando brechas a vulnerabilidades, de forma que pessoas mal-intencionadas possam desligá-lo ou conectar um cabo de rede, possibilitando um acesso indevido. Seguem alguns pontos importantes para a segurança física. A lista, de forma nenhuma, é definitiva. Com a evolução, novos itens devem ser pensados e acrescidos. Segundo Costa (2020, p. 4-7):

Envolve o prédio, as portas de acesso, as trancas, o piso, os computadores, os controles de entrada, a segurança em escritórios, as salas e as instalações de processamento, atuando em áreas de segurança, no isolamento das áreas de expedição e carga, etc.

Envolve a instalação e a proteção de equipamentos, o fornecimento de energia, a segurança do cabeamento, a manutenção de equipamentos, a segurança de equipamentos fora das instalações, a reutilização e a alienação, etc.

Para os equipamentos estarem em segurança, há necessidade de se desenvolver um projeto envolvendo instalações pouco expostas a desastres naturais, como desabamentos e inundações ou mesmo descargas atmosféricas, diminuindo, assim, a probabilidade de gerar prejuízos ao negócio. Nessa sala, a restrição de entrada de pessoas é necessária.

Envolve o controle de acesso físico nas entradas e saídas, os alarmes, as grades, o vigilante humano, a vigilância eletrônica, as portas com algum tipo de acesso eletrônico, os registros de entrada e saída de pessoas e os objetos. Funcionários que trabalham na instituição devem ser identificados com crachás contendo foto, e visitantes devem usar crachás diferenciados por setor visitado. Todos os funcionários devem ser responsáveis pela fiscalização.

Normalmente, a segurança lógica ganha uma atenção maior e possui uma gama de serviços e procedimentos bem definidos, para ajudar a mitigar o risco de ameaças. Como em segurança física, seguem alguns pontos importantes, que devem ser considerados e lembrados. A lista, de forma nenhuma, é definitiva. Com a evolução, novos itens devem ser acrescentados. Ribeiro (2019) afirma que:

a) A prova consiste em três categorias:

Existe a possibilidade de se combinar vários métodos de autenticação distintos, como por exemplo uma autenticação por senha e impressão digital.

A autorização estabelece quais recursos o usuário pode acessar após a autenticação, normalmente são criados perfis de acesso, onde, somente determinados usuários podem acessar determinados recursos autorizados. O recurso pode ser uma aplicação, uma pasta na rede, etc.

● Redes virtuais privadas ou VPN ( virtual private networks ): consiste na maneira de interligar duas redes privadas (intranets) através da internet, podendo ocorrer de duas maneiras:

A VPN emprega criptografia em cada pacote trafegado. Deve ser rápida o suficiente para não comprometer o desempenho e também deve ser segura o bastante para impedir ataques.

Sempre que pensamos em barreiras protegendo uma propriedade ou uma estrada, entendemos o que significa, pois lembramos que não devemos passar sem autorização. As barreiras de segurança são semelhantes, porque visam proteger as informações das empresas contra possíveis ataques. São definidas seis barreiras, cujas características descreveremos a seguir.

Desencorajar significa tirar a coragem de alguém e desanimá-lo a continuar com determinada ação ou atitude. Nessa barreira, o objetivo é induzir psicologicamente o atacante a parar. Alguns itens que normalmente ajudam nessa barreira são:

● Barreira 2: dificultar

Apresentar algo como difícil para alguém ou tornar difícil, árduo ou trabalhoso. Essa barreira completa a anterior, pois apresenta pontos que dificultam o acesso. Alguns itens que fazem parte dessa barreira são:

● Barreira 3: discriminar

Basicamente, notar a diferença e colocar à parte, ou seja, permitir identificar e gerir os acessos para, depois, definir perfis com as necessárias permissões. Alguns itens que formam essa barreira são:

● Barreira 4: detectar

Descobrir ou revelar algo imperceptível ou escondido. O conceito aplicado à segurança da informação está relacionado ao monitoramento e à detecção de ameaças, bem como à auditoria de sistemas e processos. Alguns itens utilizados nessa barreira são:

● Barreira 5: deter

O ato de deter implica não deixar ir adiante, fazer parar, fazer cessar, interromper, suspender. Essa quinta barreira tem a finalidade de deter as ameaças que podem atingir os ativos que suportam o negócio. Alguns itens utilizados nessa barreira são:

● Barreira 6: diagnosticar

O diagnóstico faz parte do qualquer processo de cura ou recuperação. Podemos considerar essa barreira uma das mais importantes. Somente após um diagnóstico correto e preciso é possível sugerir e aplicar melhorias. Alguns itens que fazem parte dessa barreira são:

A barreira “diagnosticar” é a mais importante, pois cria um ciclo com a primeira. Sêmola (2003) afirma que essa barreira deve ser conduzida por análises de riscos, considerando os aspectos tecnológicos, físicos e humanos, sempre orientados às necessidades dos processos de negócio da empresa.

Deve ser conduzida por atividades de análise de riscos que considerem tanto os aspectos tecnológicos quanto os físicos e humanos, sempre orientados às características e às necessidades específicas dos processos de negócio da empresa (SÊMOLA, 2003, p. 55).

O primeiro contato com o assunto “Proteção de perímetro” pode ser um pouco abstrato. No vídeo “Questões Segurança da Informação, Aula 13: proteção com firewall ”, o professor Rodrigo resolve uma questão de segurança, dando várias dicas sobre o firewall .

A segurança do perímetro está associada à compartimentalização de espaços físicos e lógicos. Também cumpre o papel de alerta e de mecanismo de resistência, distribuído por áreas. Se uma tentativa de acesso indevido e invasão ocorrer, quais sinais devem ser observados?

A segurança da informação envolve riscos aos dados, aos sistemas de informação e às redes. Incidentes com esses ativos geram riscos legais para a empresa ou a violação da privacidade.

A governança, risco e conformidade (GRC) abrange a defesa de sistemas empresariais e a sua disponibilidade, o planejamento para recuperação de desastres e continuidade do negócio, a conformidade com regulamentações governamentais, a manutenção de controles internos e a proteção da organização contra ameaças e malwares .

A GRC implica monitoração, supervisão e controle dos ativos de uma organização.

O primeiro passo para se definir uma equação de risco é entender o negócio da empresa. Cada empresa tem suas características próprias e possui diversas variáveis, direta e indiretamente relacionadas ao seu nível de risco.

Para fazermos a interpretação da equação de riscos, é necessário saber algumas definições:

O que é ameaça (A)?

Ameaça é a causa de um incidente que pode representar um dano para uma empresa.

O que são vulnerabilidades (V)?

São as fraquezas de um ativo que pode ser explorado por uma ou mais ameaças.

O são ativos (A)?

Qualquer coisa que tem valor para a organização.

O que são medidas de segurança (M)?

Medidas de segurança são um conjunto de ações no âmbito da segurança da informação organizacional cujo objetivo é garantir a confidencialidade, a integridade e a disponibilidade de uma empresa.

São controles de segurança que protegem os ativos de uma empresa.

Risco é a probabilidade de ameaças explorarem as vulnerabilidades dos ativos e causarem impacto no negócio de uma empresa.

Segundo Sêmola (2014) a equação de risco é igual a:

\[R=\frac{V~x~A~x~I}{M}~\]

As variáveis da equação de risco são dinâmicas, pois novas vulnerabilidades e novas ameaças surgem a todo o momento, bem como novas tecnologias, novos processos de negócio e mudanças organizacionais.

Como a equação é dinâmica, deve ficar bem claro que é impossível conseguir implementar um processo de avaliação de risco com resultado “zero”.

Deve-se estabelecer um processo rápido de avaliação de riscos, com padrões predefinidos para o negócio da empresa. Dessa maneira, nos períodos de mudanças das variáveis, a empresa estará preparada para dar a resposta e manter os ativos o mais seguros possível.

Para que o resultado dessa equação propicie segurança para a empresa, deve ser cíclico, isto é, deve haver, de tempos e tempos, novo processo de avaliação de riscos.

O comitê corporativo de segurança da informação é essencial para que a GRC tenha sucesso em uma organização.

O comitê deve ter posição privilegiada no organograma da empresa e ser composto de gestores de diversas áreas, que tenham pontos de vistas diferentes, mas unidos em defesa de um objetivo único.

O comitê deve ter representantes das áreas de tecnologia, comunicação, comercial, jurídica, de negócio, patrimonial, financeira, de auditoria, etc. Essa diversidade de áreas estimula a sintonia da empresa, evita conflitos, fortalece o processo de gestão e alinha as diretrizes estratégicas.

Os principais objetivos para a criação do comitê corporativo da segurança da informação são:

O coordenador do comitê corporativo de segurança da informação é o security officer .

Estrutura básica do comitê:

Como o comitê de segurança atua em diversas áreas, as grandes empresas optam por criar pequenos núcleos do comitê em diversos departamentos. Dessa maneira, esses núcleos se reportam ao comitê corporativo, mantendo-se alinhados às definições estratégicas.

A seguir, será apresentado o perfil do executor da estrutura básica do comitê, segundo Sêmola (2014):

● Coordenação geral de segurança

● Coordenação de segurança

● Controle

● Planejamento e avaliação

● Execução

O comitê corporativo de segurança da informação é essencial para que a GRC tenha sucesso em uma organização. O comitê deve ter representantes das áreas de tecnologia, comunicação, comercial, jurídica, de negócio, patrimonial, financeira, de auditoria, etc. Essa diversidade de áreas estimula a sintonia da empresa, evita conflitos, fortalece o processo de gestão e alinha o comitê corporativo às diretrizes estratégicas. Do ponto de vista dos objetivos, qual das situações diz respeito ao comitê corporativo de segurança?

O security officer é a figura central do comitê corporativo de segurança da informação e é considerado o principal executivo da segurança da informação em uma organização.

Seu cargo não requer apenas conhecimentos tecnológicos, mas de todas as áreas, bem como requer uma visão completa da segurança da informação, a partir das disciplinas do GRC.

Possui muito conhecimento sobre gestão de projetos, coordenação de equipes e liderança. É responsabilizado por todos os resultados da segurança da informação da organização e é demandado a ajustar os controles.

O security officer é um executivo focado em resultados e alimenta o retorno dos investimentos em segurança. Além disso, leva a empresa a trabalhar sobre o risco controlado, deixando-a preparada para todos os desafios.

Os fatores importantes para o adequado exercício da atividade de security officer são:

O security officer deve ter a visão do todo, para elencar quais os macrodesafios que deverão ser enfrentados. A seguir, estão descritos os principais macrodesafios:

Para começar, o executivo tem naturalmente o foco no lucro líquido da empresa e não dispõe de muito tempo para outros assuntos.

Exponha, em uma linguagem clara, mesclada entre a linguagem técnica e gerencial, números e gráficos, em slides claros e objetivos.

Faça simulações de situações reais e apresente um projeto de segurança que possa ser executado em curto, médio e longo prazos. Compare o cenário atual com o projetado.

Identifique e explore os motivos que levariam o executivo a agir voluntariamente, por exemplo, regras e regulamentações, ameaça da concorrência por espionagem, desastres, etc.

Seja objetivo, saiba os fatores críticos de sucesso, exponha os impactos proporcionados pela falta de segurança, deixando bem claro o cenário atual e apresentando uma proposta interessante de melhoria, com os benefícios da segurança da informação, que agreguem valor para a empresa.

Em razão da grande complexidade de se implementar e gerir a segurança da informação, é prudente considerar a terceirização de serviços. Porém, deve-se analisar investimentos e custo-benefício, levando em consideração que esse não é o negócio da empresa. Quando uma empresa assume todo o processo de gestão de segurança da informação, tem de formar e manter grandes equipes de multiespecialistas, com a capacidade de solucionar todos os desafios de segurança atuais e que surgirem, a empresa terá de investir em recursos humanos, treinamentos, ferramentas, suporte técnico, etc. Nesse contexto, custos e responsabilidades poderão ser amenizados com a contratação de parcerias.

Essas parcerias devem ter um perfil de consultoria que possa interagir com outros parceiros e recursos internos e ser especializada em segurança da informação, ter equipe multiespecialista, utilizar metodologias específicas para o dimensionamento de soluções e execução de projetos de segurança da informação.

Essas parcerias também devem usar metodologias aderentes às normas ISO 27002, ISO 27005 e ISO 31000 e serem capazes de implementar e gerir a segurança da informação, conforme as características da empresa e comprovar experiência em projetos corporativos complexos.

Identificar parceiros externos é uma das tarefas mais difíceis do security officer . Apesar de muitas empresas terem currículos invejáveis, são poucas as que se destacam por prestarem boas consultorias e possuírem experiência comprovada em grandes projetos.

Enfim, a tarefa do security officer é encontrar parcerias cujo custo-benefício seja aderente à realidade da empresa, que tenham vasta experiência em segurança da informação e possam fazer a integração entre as diretrizes do negócio da empresa e o mundo externo, deixando a empresa segura, em conformidade com as normas e com maior valor agregado.

A International Organization for Standardization (ISO) foi criada em 1946 por engenheiros londrinos, com o intuito de criar uma organização internacional que pudesse unificar internacionalmente os padrões industriais.

Em razão da complexidade e dos desafios corporativos da segurança, em 1995, foi criada a norma BS 7799, por meio do British Standard Institute (BSI). Essa norma foi dividida em duas partes: a primeira com as melhores práticas para gerir a segurança da informação, e a segunda, voltada para certificação de conformidade em segurança da informação.

Graças à sua ampla visibilidade mundial, a ISO criou a sua versão padronizada, com o nome ISO/IEC 17799:2000, e, sem muita demora, a Associação Brasileira de Normas Técnicas (ABNT), por meio da norma ISO 17799, disponibilizou a versão brasileira.

No ano de 2005, a ISO e a ABNT rebatizaram a ISO 17799 para ISO 27002:2005, e a segunda parte da BS 7799 foi rebatizada para ISO 27001:2005. Em setembro de 2013, as duas normas tiveram uma atualização, adotando uma abordagem mais simplificada, a fim de proporcionar uma gestão de riscos mais concreta.

A norma ISO 27002:2005 tem o objetivo de orientar, o que fazer para garantir a confidencialidade, integridade e disponibilidade dos ativos da empresa. É uma norma bem abrangente, que pode ser utilizada por qualquer tipo de empresa. Apresenta os conceitos de segurança da informação e pode ser utilizada como um ponto de partida para a criação de recomendações específicas de uma organização.

Em 2008, foi lançada a norma ISO 27005:2008, mais voltada para a definição de diretrizes aplicadas à gestão de riscos da segurança da informação.

Uma das tendências que continua em alta é a certificação de empresas com base nas normas de segurança da informação. Essa atitude agrega valor à empresa e demonstra que os seus processos estão aderentes e em conformidade com a legislação, passando credibilidade no mercado financeiro e na área de negócios.

Em agosto de 2018, foi sancionada, pelo Congresso Nacional, a Lei nº 13.709, conhecida como Lei Geral de Proteção de Dados (LGPD). Essa lei influencia diretamente a maneira como as empresas tratam seus dados e se relacionam com seus clientes, pois terão mais responsabilidades sobre os dados pessoais e profissionais que armazenam no seu ambiente. Essa lei entrará em vigor em agosto de 2020, e a tendência é correr contra o tempo, para se adequar à nova lei. Esse fato constituirá uma nova demanda para o

security officer

, que terá de ajustar os processos de segurança da empresa, para que fiquem aderentes à nova lei.

Será que as empresas brasileiras estão preparadas para aderir à LGPD (Lei nº 13.709/2018) até agosto de 2020?

Esse é mais um desafio a ser enfrentado pelos nosso security officers .

A Agência Brasil publicou uma reportagem muito interessante sobre essa lei, que esclarece alguns pontos obscuros. Vale a pena ler essa reportagem e fazer uma reflexão sobre a situação das empresas brasileiras, sob a visão de um security officer .

Fonte: Valente (2019, on-line ).

O grande dilema entre a norma e a metodologia é que a primeira indica o que deve ser feito para a adequação do gerenciamento de segurança da informação, mas não como realizar essa adequação nem qual é a metodologia ideal.

É evidente que existe uma imensidão de organizações, cada uma com suas características, e, realmente, é impossível que haja uma metodologia tão abrangente que contemple todas as organizações. Porém, de nada adianta saber os controles que devem ser utilizados para a gestão da segurança se não existe uma metodologia para orientar as atividades.

Apesar de existirem diversas ferramentas de GRC, elas precisam ser adequadas à organização. São muitas tentativas e erros para que funcione a contento, mas a organização é livre para adquirir uma metodologia de algum parceiro externo mais experiente.

A metodologia pode ser estabelecida de maneira simples, porém responsável, com o mapeamento de todos os ativos da empresa, de suas vulnerabilidades, elaboração de topologias atualizadas, priorização de ações, entre outras. Essas metodologias podem ser aplicadas em forma de planilhas ou sistemas, mas o importante é que tenham validade, isto é, tenham acompanhamento de atualizações e atividades, um processo estabelecido de começo, meio e fim e um acompanhamento dos resultados.

Graças à sua ampla visibilidade mundial, a ISO criou a sua versão padronizada com o nome ISO/IEC 17799:2000. Sem muita demora, a ABNT, por meio da norma ISO 17799, disponibilizou a versão brasileira. No ano de 2005, a ISO e a ABNT rebatizam a ISO 17799 para ISO 27002:2005. A segunda parte da BS 7799 foi rebatizada para ISO 27001:2005. Em setembro de 2013, as duas normas passaram por uma atualização, adotando uma abordagem mais simplificada, com o objetivo de proporcionar uma gestão de riscos mais concreta. Assinale a alternativa cuja característica define a norma ISO 27002:2013.

Já sabemos a importância do security officer para a gestão da segurança da informação nas empresas. Mas, na prática, como esse profissional atingirá o sucesso e superará seus desafios?

A seguir, serão dadas algumas orientações para auxiliar o security officer na coordenação dos processos de segurança da informação.

Agora é a hora de conhecermos a solução de segurança corporativa como um todo.

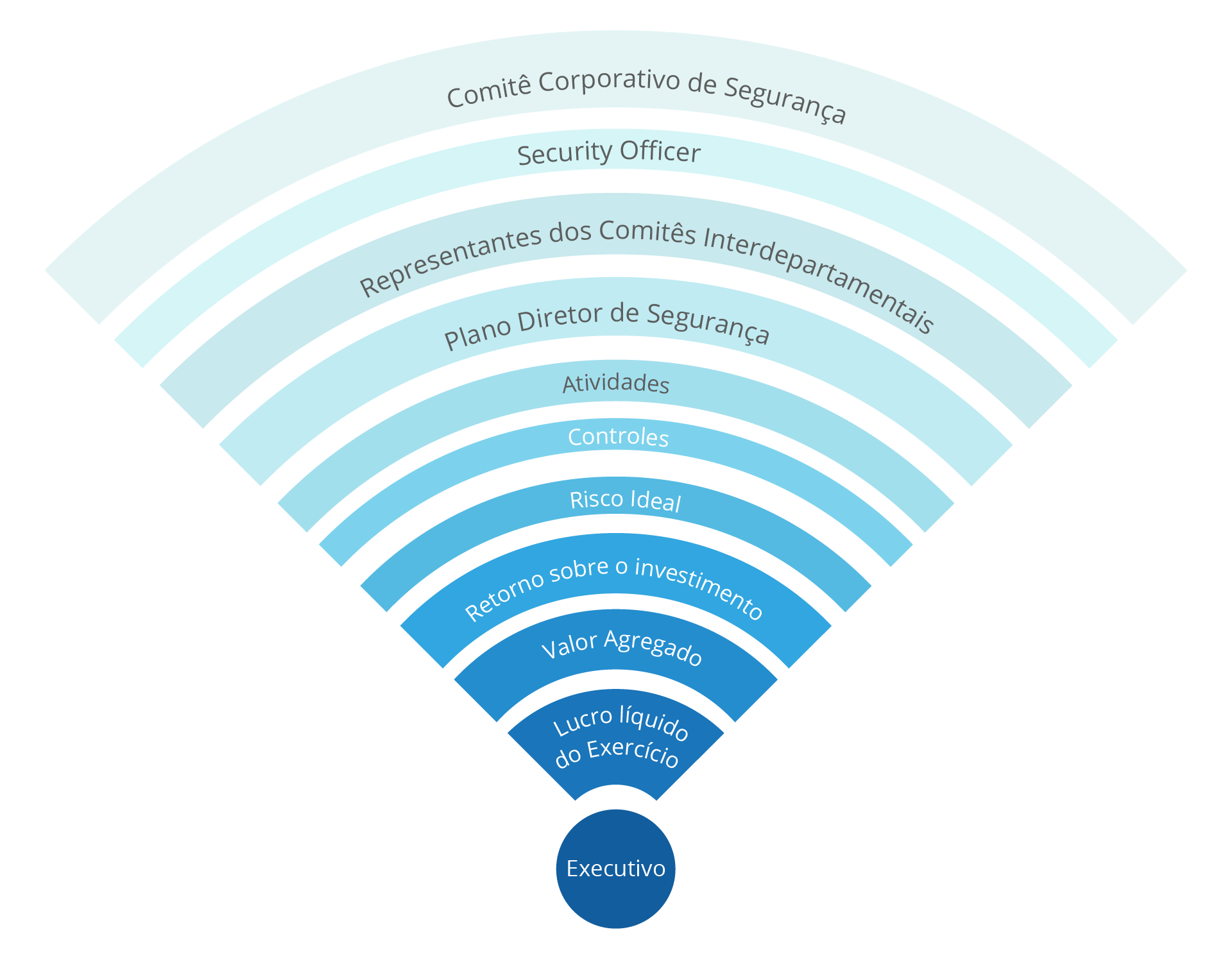

Na Figura 2.3, podemos observar a visão em cascata da solução corporativa da segurança da informação e seus resultados tangíveis.

A solução corporativa de segurança é a criação de uma estrutura corporativa, chamada comitê corporativo de segurança da informação e coordenada pelo security officer .

O security officer utiliza, nos seus trabalhos, um plano diretor personalizado, conforme as estratégias do negócio da organização e é auxiliado, no nível tático-operacional, por equipe própria ou terceirizada, e, no nível executivo, por gestores de processos críticos.

Para garantir um melhor retorno sobre o investimento, o security officer adota controles que o direcionam ao risco operacional ideal.

Não é fácil ser o responsável pelos resultados da segurança da informação de uma organização.

A diversidade dos negócios das empresas, a necessidade de adequações constantes de metodologias de segurança da informação e a velocidade com que se propagam as ameaças exigem que o security officer mantenha o controle de todos os processos sob sua responsabilidade.

Ter controle é aferir os resultados dos processos de segurança da informação estabelecidos, de maneira que sejam ajustados sempre que necessário, isto é, com o controle, é possível reduzir os riscos por meio da administração das vulnerabilidades identificadas na empresa. Por exemplo, o security officer será capaz de mensurar o prejuízo causado pela ocorrência de um vazamento de informação crítica, acompanhar o processo de contratação de ferramentas de segurança, tomar decisões assertivas em situações de crise, etc.

Considerando que cada empresa possui informações com importâncias e valores únicos que norteiam e sustentam os negócios, os perímetros físicos, tecnológicos e humanos devem ser personalizados. Dessa maneira, o security officer pode levar qualquer empresa a um nível de segurança diferenciado.

Portanto, o controle e a segmentação são dois fatores essenciais para uma boa gestão da segurança da informação.

O ciclo PDCA é um método de melhoria dos processos de uma empresa, inicialmente utilizado na gestão de qualidade (ISSO 9001). Baseada nesse método, a ISO 27001 propôs um modelo voltado aos conceitos de segurança. Esse modelo possui quatro fases:

Essas fases são aplicadas em todas as atividades e constituem subatividades de segurança da informação, conforme Figura 2.4.

De maneira geral, o plano diretor de segurança é o planejamento que dá subsídios às ações do security officer . São realizadas análises para o mapeamento dos riscos do negócio, a fim de apoiar as ações necessárias. Devem-se implementar controles, físicos, tecnológicos e humano e, na sequência, realizar o monitoramento, que poderá identificar novos riscos e ameaças. Assim, o ciclo se completa e, ao mesmo tempo, reinicia-se.

Nas subatividades, o mesmo ciclo é utilizado, dessa vez, realizando o planejamento do escopo, fazendo as análises diversas, implementando medidas emergenciais e monitorando os índices estabelecidos, para medir o nível de risco e adequá-lo, caso necessário, retornando ao início do ciclo.

Agora, vamos entender melhor cada fase do ciclo PDCA aplicado à segurança da informação:

Com o exemplo da Figura 2.5, é possível identificar o encadeamento das fases do PDCA.

O plano de recuperação de desastres é um documento utilizado pelas organizações para apoiar a recuperação das atividades do negócio, no caso de algum incidente grave. Em qual fase do PDCA esse documento é elaborado? Assinale a alternativa correta.

Hans Baars, Kees Hintzbergen, Jule Hintzbergen e André Smulders

Editora: Brasport

ISBN: 9788574528601

Comentário: O livro tem como objetivo ser prático e de fácil leitura, explicando de forma clara as abordagens ou políticas de gerenciamento de segurança da informação. Serve como um guia para a gestão de risco em segurança da informação.

Ano: 2014

Comentário: esse filme é baseado na história real do inglês Alan Turing. Interpretado pelo ator Benedict Cumberbatch, Turing chama a atenção como idealizador de teorias sobre computadores, na Universidade de Cambridge. No início da Segunda Guerra Mundial, é chamado para decifrar um enigma. Isso era um teste para que ele e uma mulher (Joan Clarke) se tornassem aptos a serem membros de um grupo secreto, cuja missão é decodificar as comunicações dos navios alemães.

Esse filme, baseado em fatos reais, demonstra os primeiros métodos de decodificação e auxilia o gestor de riscos a ter uma visão ampla de possíveis riscos.

Um dos principais agentes e responsável pela implantação da gestão de riscos é o security officer , que irá orquestrar todos os processos de gestão da segurança da informação, negociando desde o nível estratégico até o operacional.

O sucesso da gestão de riscos depende do apoio do corpo diretivo, de um comitê corporativo de segurança composto de membros das áreas mais importantes da empresa e com uma posição privilegiada no organograma. Depende, também, de equipes multidisciplinares competentes, apoiando em todos os processos e de um planejamento detalhado, com uma análise de risco minuciosa e uma política de segurança da informação baseada nas normas existentes e divulgada para toda a empresa.

Para manter o controle da gestão de risco, é essencial a aplicação de um PDCA contínuo e dinâmico, de maneira que os riscos atuais e futuros sejam controlados.

A gestão de risco bem implantada e controlada demonstra maturidade e agrega valor à empresa, deixando, assim, acionistas e parceiros comerciais mais confiantes.

Associação Brasileira de Normas Técnicas. NBR ISO/IEC 27002:2013: tecnologia da informação: técnicas de segurança: código de prática para a gestão da segurança da informação. Rio de Janeiro: ABNT, 2013.

Associação Brasileira de Normas Técnicas. NBR ISO/IEC 27001:2006: tecnologia da informação: técnicas de segurança: sistemas de gestão de segurança da informação: requisitos. Código de prática para a gestão da segurança da informação. Rio de Janeiro: ABNT, 2006.

BRASIL. Lei nº 13. 709, de 14 de agosto de 2018. Lei geral de proteção de dados pessoais (LGPD). Diário Oficial da União, Poder Executivo, Brasília, DF, 15 ago. 2018. Disponível em: http://www.planalto.gov.br/ccivil_03/_ato2015-2018/2018/lei/L13709.htm . Acesso em: 22 jan. 2020.

COSTA, A. Conceitos de Segurança Física e Segurança Lógica. Docplayer . Disponível em: https://docplayer.com.br/12388821-Capitulo-2-conceitos-de-seguranca-fisica-e-seguranca-logica.html . Acesso em: 22 jan. 2020.

PERÍMETRO. In: Michaelis. Dicionário Brasileiro da Língua Portuguesa. Melhoramentos, 2020. Disponível em: https://michaelis.uol.com.br/moderno-portugues/busca/portugues-brasileiro/per%C3%ADmetro/ . Acesso em: 22 jan. 2020.

RIBEIRO, A. Conceitos de Segurança Física e Segurança Lógica: segurança computacional: redes de computadores. Docplayer , 2016. Disponível em: https://docplayer.com.br/18636347-Conceitos-de-seguranca-fisica-e-seguranca-logica-seguranca-computacional-redes-de-computadores-professor-airton-ribeiro-fevereiro-de-2016-1.html . Acesso em: 22 jan. 2020.

SÊMOLA, M. Gestão da Segurança da Informação: uma visão executiva. São Paulo: Elsevier, 2003.

SÊMOLA, M. Gestão da Segurança da Informação: uma visão executiva. São Paulo: Elsevier, 2014.

VALENTE, J. Lei de Proteção de dados traz desafios a empresas, cidadãos e governo . 25/08/2019. Disponível em: http://agenciabrasil.ebc.com.br/geral/noticia/2019-08/lei-de-protecao-de-dados-traz-desafios-empresas-cidadaos-e-governo . Acesso em: 22 jan. 2020.